¡Estimados amigos del blog!

En el episodio de hoy, seguimos con la serie de Azure Sentinel ( 1,2,3, y 4 ) esta vez con el episodio 5 hablando de algunas detecciones, configuraciones previas y fortificación, el paquete todo en uno.

Como hemos dichos en otros artículos, Azure Sentinel es un SIEM en la nube al más puro estilo “As a Service” por lo que tenemos que trabajar en todo lo que concierne al ámbito de la detección, no la infraestructura en sí del SIEM ( instalar, mantener, rendimiento, etc).

En esta ocasión vamos a hablar de una detección sencilla que nos aportará bastante valor. Dentro del Framework Mitre hablamos de la Técnica 1021 las conexiones RDP y como estás pueden ser usadas en fase de movimiento lateral, aunque vamos a trabajar en fase de descubrimiento.

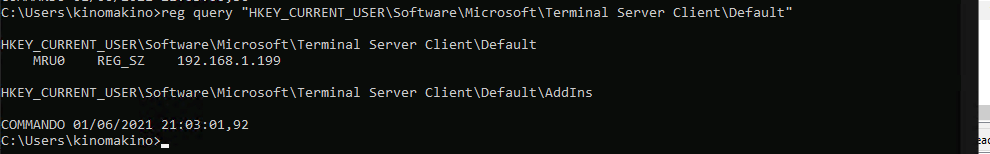

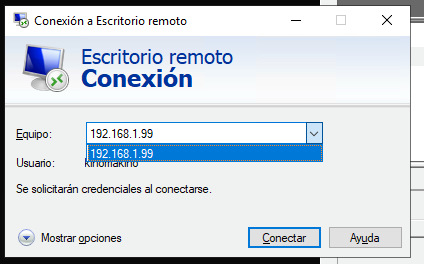

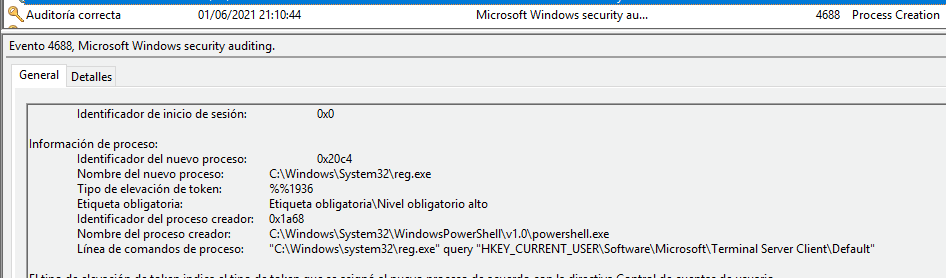

¿Cómo? Sencillo, analizando este comando, reg query “HKCU\Software\ Microsoft \Terminal Server Client \Default” , visto en muchas campañas de malware, podemos listar la cache de conexiones RDP que hemos hecho desde el equipo consultado.

Es muy habitual este comportamiento ya que se presupone que estos activos, en los que alguna vez hemos conectado, pueden ser de interés para el atacante.

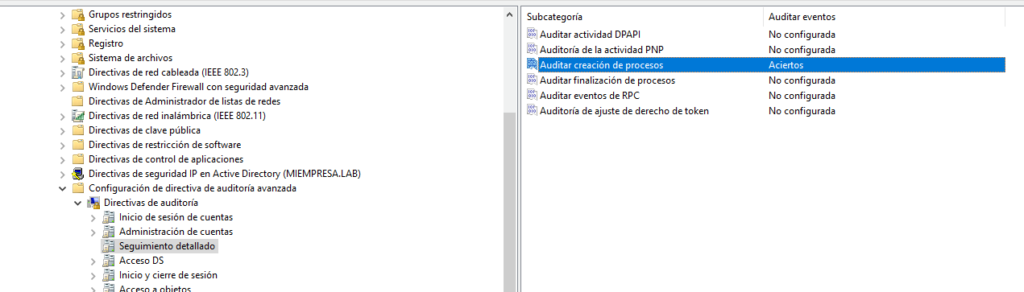

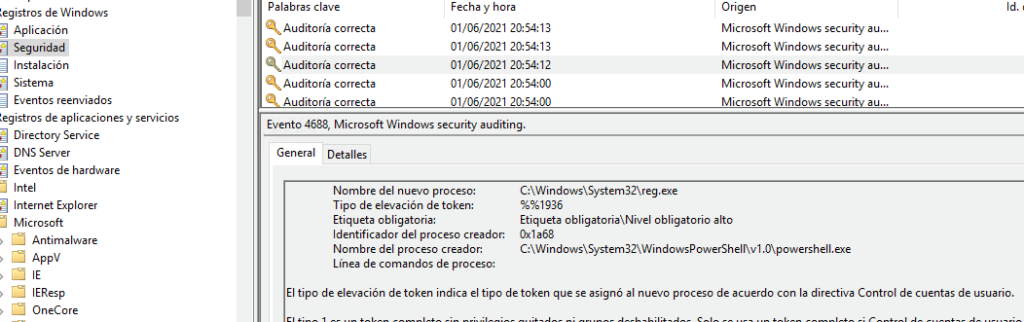

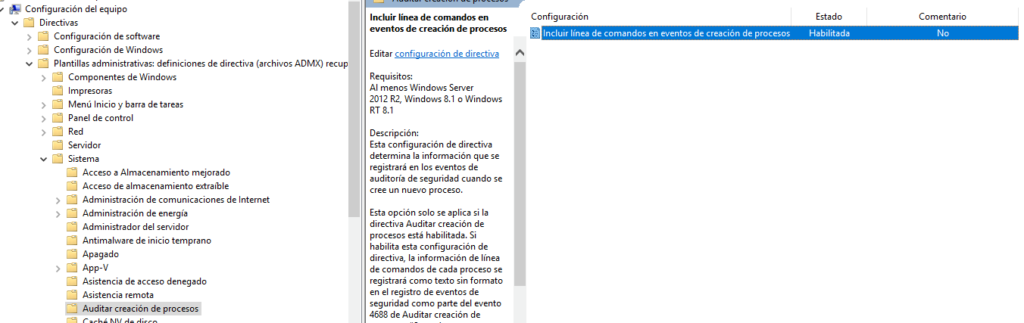

En primer lugar vamos a hablar del trabajo de detección, luego fortificaremos nuestro sistema. Bajo la aproximación de monitorizar el uso del proceso reg.exe ( el que ejecuta el comando reg) podemos usar SYSMON, ya que lo implementa de serie, o podemos usar las opciones nativas de Windows de auditoria. En concreto, la opción de Auditar Creación de Procesos.

Si sigues esta recomendación, podemos ver el evento de la creación del proceso, pero nos falta la línea de comandos empleada en concreto, para discernir si la consulta ha sido una u otra.

Si queremos ver el detalle, tenemos que habilitar la inclusión de la línea de comandos para este evento, y lo hacemos en otra rama por GPO.

Con esta pequeña modificación, ya podemos ver la línea de comandos exacta que ha generado el proceso.

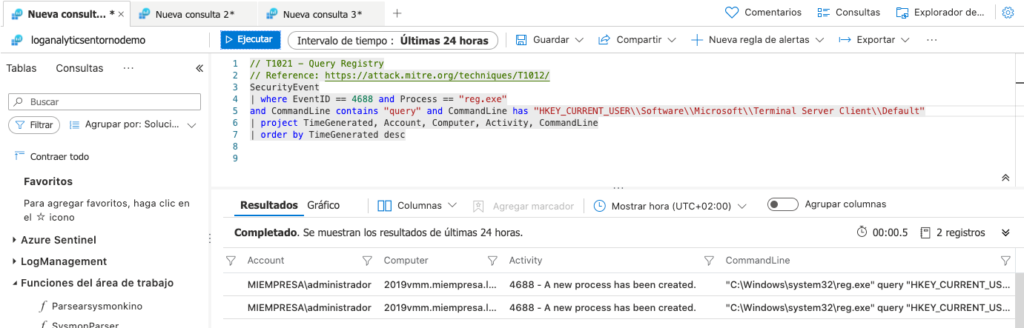

Bien, ya tenemos los datos cocinados, ahora vamos a degustarlos, con una simple query KQL podemos acceder:

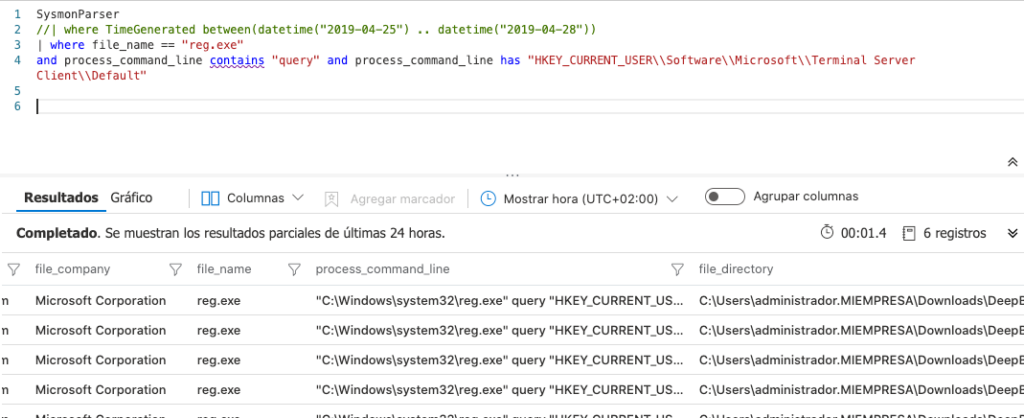

Si en vez de la opción de hacerlo con eventos de Windows, lo hacemos por eventos de Sysmon, la consulta es tán sencilla.

Ahora bien, ya tenemos esta consulta, que transformaremos en alerta, y será de utilidad en nuestros procesos de caza… no es una operativa diaria del sistema operativo que hagamos día a día…

Ahora vamos a cambiar este comportamiento, para que en nuestros equipos, no se guarde en caché los últimos destinos de nuestras conexiones RDP, así si alguien intenta explotar este vector de descubrimiento, lo tendrá un poquito más complicado.

Lo primero que vamos hacer es quitar permisos sobre la clave de registro que muestra esto: HKCU\Software\Microsoft\Terminal Server Client

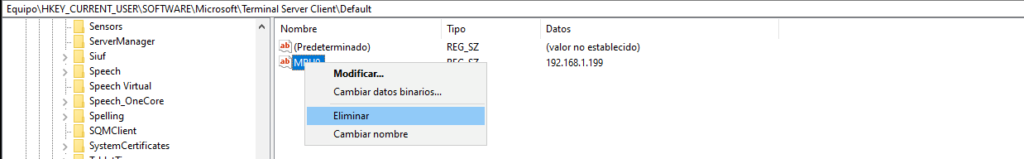

Ahora debemos borrar los registros existentes, y para ello, lo vamos a hacer de dos maneras. Borramos todos los registros en:

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client

Y en segundo lugar vamos a quitarlo de las ubicaciones favoritas que nos muestra Windows C:\Users\…\AppData\Roaming\Microsoft\Windows\Recent

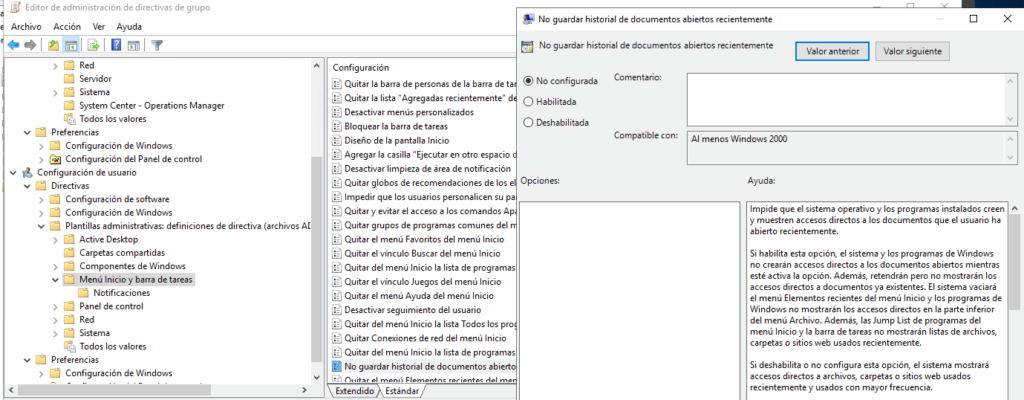

y a cambiar el comportamiento:

reg add “HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced” /v “Start_TrackDocs” /t REG_DWORD /d 0x0 /f

Para este último proceso podemos usar una GPO, pero también es bueno hacerlo manualmente para comprobar su aplicación y saber qué estamos haciendo.

¡Gracias por leernos!

¡Sigue Aprendiendo!

Si quieres que te ayudemos a poner en marcha este tipo de proyecto, no dudes en contactar con nosotros. También puedes aprovechar las formaciones existentes para ampliar tus conocimientos 👇🏼

>> Más info