En el episodio 4 de la serie el lector podrá conocer que es el Threat Intelligence y como podemos usarlo en nuestros despliegues en Azure Sentinel.

El concepto de TI se podría definir como aquellos indicadores que dentro de un contexto, identifican uno o más pasos dentro de un incidente. Y ojo, podría haber buscado la definición en la Wikipedia, pero prefiero hablaros a mi modo. Realmente la descripción que he hecho no es de TI, sino de los Indicadores de TI, los famosos IOC ( Indicators of compromise) que son elementos como una ip, un dominio, un hash, una regular expressión, un DGA ( Domain Generation Algorithm).

Cuando un atacante realiza un proceso de hacking, cuando tenemos un incidente, emplea estos IOC´s de distinta manera, imagina una variable de un malware, una franja horaria de ataque, por supuesto lo que comentábamos antes de una ip o un hash, toda esta información es vital para detectar un incidente. Imagina que un día usas nmap para buscar un equipo en tu red, ¿es nmap una herramienta maliciosa? No, pero si la usa alguien sin autorización en tu red, quizás si lo sea. Imagina un LOLBINS, esos binarios del sistema que se usan de un modo que por el cual no estaban previsto, para realizar otra fechoría y pasar desapercibida…¿imaginas enviar a la guardia civil porque alguien ha usado Bitsadmin en tu red?

Desde Azure Sentinel podemos manejar dichos indicadores de compromisos para meterlos en la ecuación de nuestras consultas. Imaginemos otro caso, al igual que en los motores de IDS, podemos tener una lista de herramientas maliciosas de hacking, o de user-agents ¡!! Y podemos incorporarla en nuestra base de datos de conocimiento. Podemos cotejar los logs de nuestros webserver y buscar si hay alguna petición que contenga ese user_agent previamente categorizado como malicioso… O por ejemplo, imagina un antivirus, no es lo mismo que se detecte un javascript malicioso común en una navegador web, que la ejecución de Mimikatz ( cotejamos la alerta del antivirus para darle más importancia a una frente a otra).

Al final, el trabajo de los Centros de operaciones de seguridad o SOC es detectar estos tipos de incidentes, cuanto más en frase temprano mejor ( evitarlo) o en siguiente estadios.

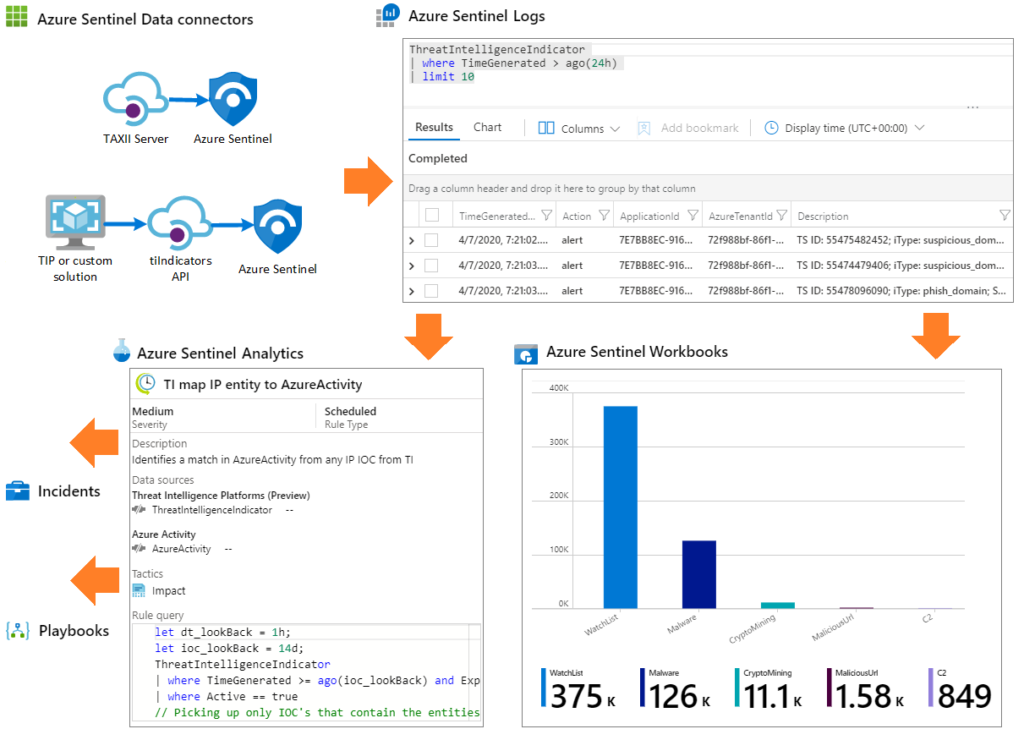

Como sabes, podemos habilitar un Data-Connector denominado Threat intelligence que permite dos cosas, por un lado parsear fuentes externas de proveedores conocidos, y por otro lado, los libros de consultas y gráficos personalizados. Dentro de las fuentes externas, podemos incorporar cualquier origen en formato STIX y TAXII, y parsear whateveryouwant.

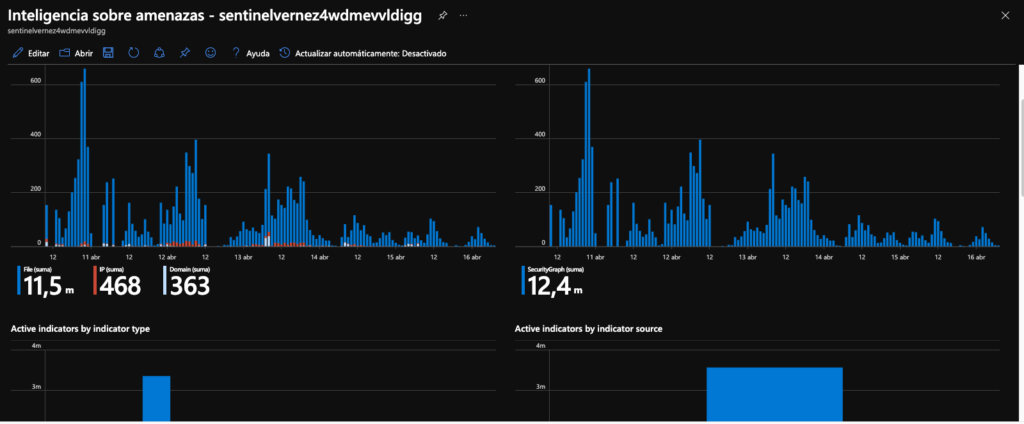

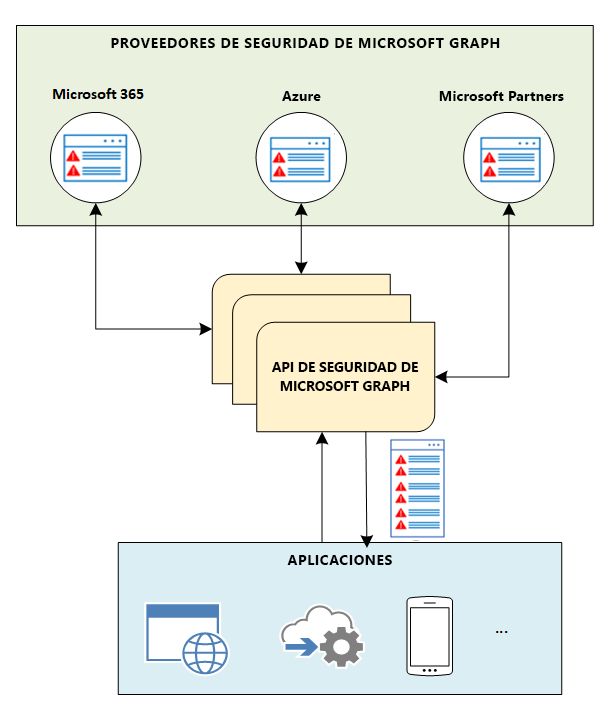

Si eres un lector avispado, te habrás percatado que el gráfico de arriba indica que 12,4m de eventos vienen de Security Graph. Cuando usamos la opción de Threat intelligence podemos incorporar indicadores manualmente, pero como es normal, mejor integrar fuentes automáticas. Estas fuentes se conectan a la api Security Graph, en donde se almacenan los datos nativos de nuestras integraciones, bien sean de productos nativos Azure como defender y esas cosas, o en este caso, nuestras fuentes de inteligencia.

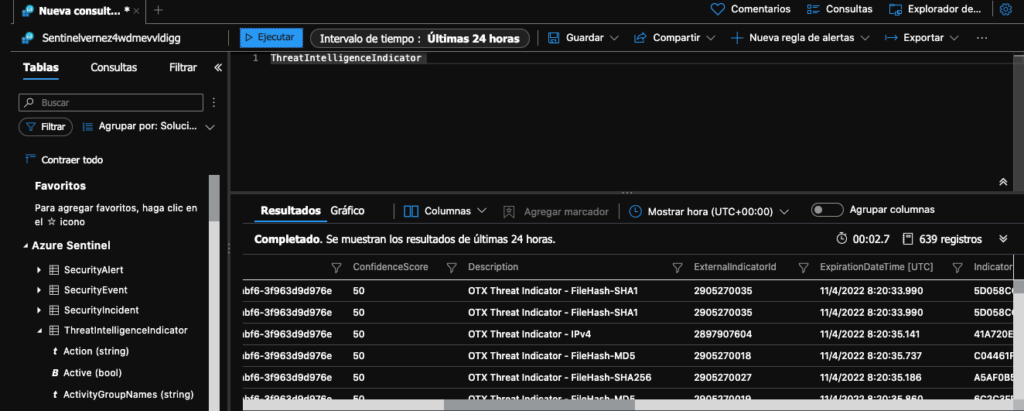

Una vez configuradas todas las integraciones, podemos acceder a los datos de TI mediante nuestras consultas KQL mediante la entidad ThreatIntelligenceIndicadot. En el siguiente ejemplo, podemos ver IOC´s del proveedor externo OTX de AlienVault.

El proceso general de ingesta de IOCS es muy sencillo, una vez que tenemos los conceptos claros. El procedimiento es usar un Runbook que incorpora los datos de la fuente A al destino A ( security graph) y una vez los tenemos “en casa” los consumismos como queremos, en consultas, libros de amenazas, alertas, etc.

Conclusión

Como puedes ver si sigues la serie de artículos, los procedimientos en Azure Sentinel son muy sencillos si manejamos bien los conceptos subyacentes. Es más recomendable conocer la nomenclatura y arquitectura del sistema, que luego buscar cómo hacerlo. Casi todo está bien documentado.

Y para cuando no encuentras esta documentación, puedes consultarnos. Desde Verne estamos impulsando mucho el uso de esta herramienta y estaremos encantados de ayudarte.

Gracias por leernos ¡!!