¡Estimados amigos de Visionarios!

Uno de los temas que más nos preocupa a los administradores de sistemas, redes o ciberseguridad es el de tener un ecosistema libre de vulnerabilidades, libre de fallos, y es muy importante la gestión que hacemos de los existentes. En este post vamos a contarnos algunas cositas interesantes que espero que os sirvan de interés.

Creo recordar que la primera vez que lancé una herramienta de análisis de vulnerabilidades fue con Nessus, hará como hace 15 años. Recuerdo imprimir el informe en inglés y cuando vi esa cantidad de información “auto generada” dije, me voy a forrar 🙂. Fui a ver a un amigo administrador de sistemas con el informe, pensando que me iba a pagar cientos de miles de euros por realizar aquella labor.

Mi amigo creo que ni me invitó al café. Evidentemente le dio el valor que tenía aquella ingente masa de papel impreso, con su correspondiente olor, pero enseguida sus apreciaciones me hundieron en la miseria.

¿Qué hago yo con todo esto? No entiendo de la misa, la mitad. ¿Cuándo voy a poder acometer estos cambios? ¿qué implicaciones tienen estas recomendaciones en mi sistema? Preguntas de este tipo pronto me hicieron comprender que la gestión de vulnerabilidades no era lanzar una herramienta.

A principios de la segunda década de los 2000, con el boom de la ciberseguridad, comenzaron a aparecer compañías que pensaron quizás como yo en su momento, pero no tuvieron a ese amigo… o quizás les fue bien, y empezaron a vender auditorias de ciberseguridad e incluso penetration test, empleando estas herramientas que denominamos “de botón gordo”.

Hubo algunos intentos de usar herramientas de software libre para realizar dichos trabajos, añadiendo una capa de “herramienta hecha a medida” con informes bonitos e intentar hacer el agosto. Algunas aún existen y otras murieron.

Pero ojo, no quiero decir con esto que el análisis de vulnerabilidades no sea necesario, sino que es lo que es, y hay que usarlo con el enfoque que adecuado. Os voy a poner un ejemplo por si sirve de aclaración. Tú lanzas una herramienta como Openvas, de análisis de vulnerabilidades, y te dice que tienes un fallo… voy a decir el famoso ms017… wannacry. Tienes un XP en una máquina que no puedes actualizar, no tienes el parche, bllablabal. Si lanzas la tool, posiblemente te reporte el fallo. Bien, imagina que tienes un antivirus en ese equipo que detecta el ataque y te lo para. Esta comprobación podría ser la diferencia entre un análisis de vulnerabilidades, y un pentest. En el pentest el auditor intentaría realizar el proceso de explotación de la vulnerabilidad de mil maneras, para intentar bypassear las protecciones, y conseguir la explotación de la vulnerabilidad.

En el Openvas te saldrá “en rojo” el fallo, pero si no lo consigues, en un informe de pentest NI APARECERÁ.

Bajo esta perspectiva, es importante conocer que tienes esta vulnerabilidad, para tenerla en tu radar de acciones, pero el impacto que tiene puede que sea mínimo.

En un proceso de pentesting, es habitual comenzar con una enumeración de objetivos, puedes hacerlo con un nmap, o puedes hacerlo con una tool de este tipo, que sirva de base para empezar a hacer comprobaciones.

Pero cuando vamos al mundo empresarial, al mundo del defensor, debemos tener una visión del problema muy clara. Os pongo algunos ejemplos.

Descubres una vulnerabilidad en un grabador web, que cuando entras en el administrador de este por https, el certificado admite RC4, un protocolo criptográfico inseguro, y la herramienta te lo da como vulnerable. Hay que saber las implicaciones que tiene esta vulnerabilidad, ya que la explotación de esta sería… en un entorno post-compromiso, con un man in the middle, y con unas habilidades del atacante casi in-humanas, porque la vulneración del RC4 es teórico, y no existe exploit o implementación del ataque que pueda tener el mortal de los humanos… es decir, es un ataque SUMAMENTE improbable. Por otro lado, está la capacidad que puedas tener para en un cacharro “chino”, acceder a la configuración y cambiarle el certificado…

Como es normal, tenemos que en primer lugar COMPRENDER la vulnerabilidad. En muchas ocasiones el cliente nos solicita ayuda porque es imposible que conozco en profundidad todos estos detalles, de los miles y miles de vulnerabilidades que existen para nuestros sistemas. Luego MEDIR el impacto que tiene esa vulnerabilidad, y decidir cual va a ser la estrategia de remediación.

Para este caso concreto, podría ser la misma que usaba yo en mi adolescencia con los problemas del coche… y ahora que lo pienso, con todos: subir el volumen de la radio y olvidarme de ellos 🙂

¿Queremos lanzar un informe todas las semanas o meses, y ver el dicho fallo de la versión del TLS, el “falso wannacry” o el ms15…noseque…?

Por eso es necesaria una gestión de las vulnerabilidades. Estamos en la capa más básica de la gestión, es decir, no estamos entrando en que si para cambiar el SMB1 a SMB3 hay que hacer un procedimiento previo de auditoria… no, me refiero a niveles más iniciales, en la gestión del informe.

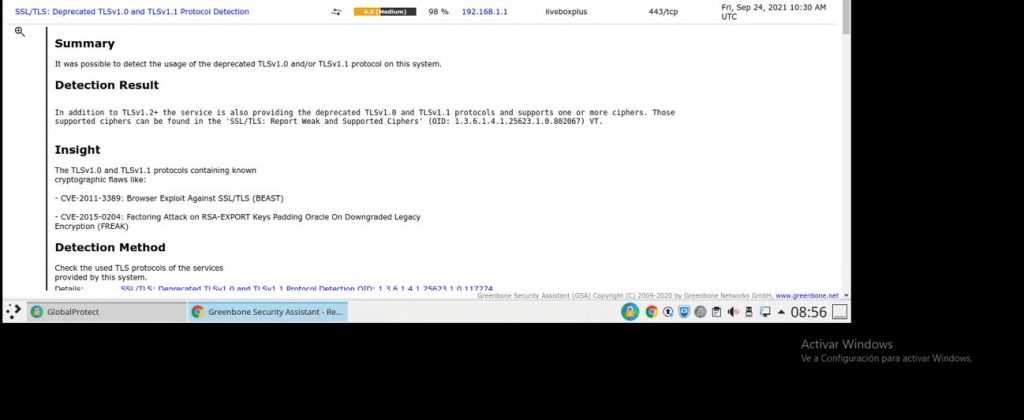

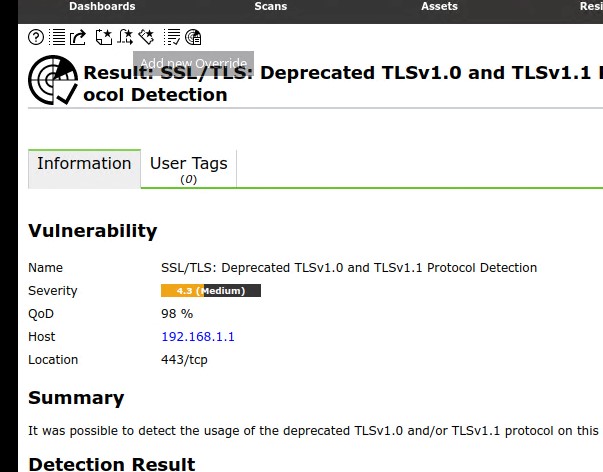

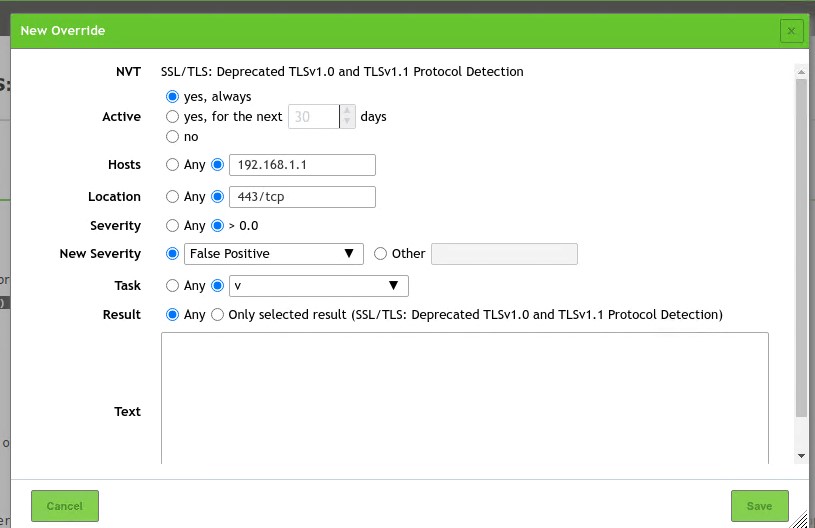

Para los que usáis Openvas con software principal de análisis de vulnerabilidades, os vamos a dar un par de trucos de su uso diario que esperamos que os sirvan. Por ejemplo, OVERRIDES, podemos cambiar dinámicamente un valor de un resultado para que no interfiera en nuestros informes. Por ejemplo, pongamos esta vulnerabilidad:

Un nivel de TLS insuficientemente seguro en mi router de operador… No quiero darle más importancia. Vamos a hacer un Override del resultado.

Vamos a ver las opciones de manera gráfica.

Podemos “bajar” la vulnerabilidad a Falso positivo, o subirla… podemos hacerlo durante un mes, por ejemplo, para darle una ventana de operación a nuestro mantenedor. Lo podemos hacer para cualquier equipo… al final creo que recoge la gran mayoría de las casuísticas.

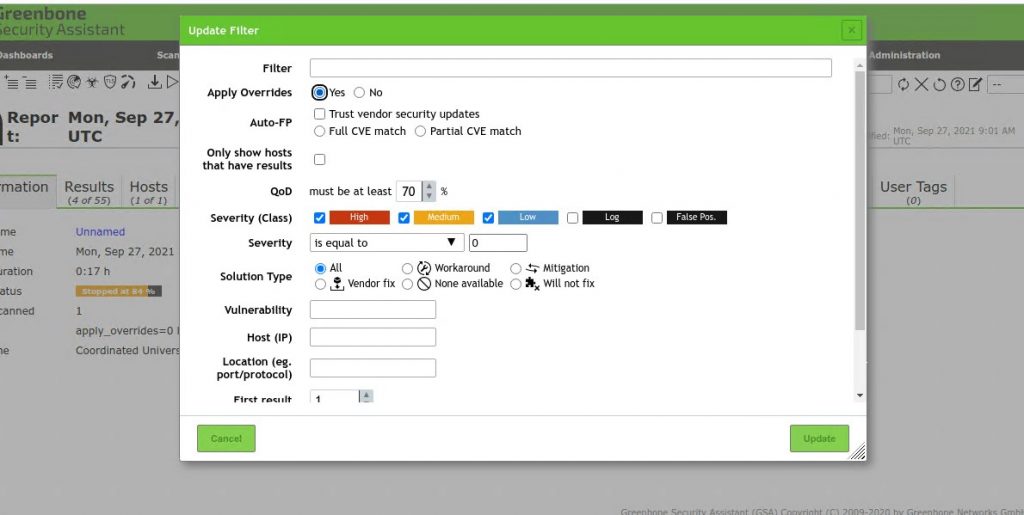

Nos queda un aspecto, y es que en el informe aparezcan los Overrides, lo hacemos indicando en el filtro del report que los tenga en cuenta, o no veremos los cambios.

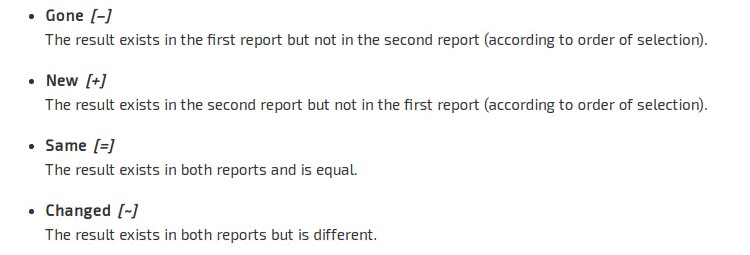

Otro pequeño tip que quiero presentar es el de la comparación de resultados. Podemos tener una tarea automática que todos los meses vaya haciendo un escaneo, pero solo nos interese saber las variaciones. Para ello, nos vamos a una tarea que tenga varios reportes, y seleccionamos dos informes. Podemos seleccionar los dos últimos, o el primero y el último… según lo que queramos reflejar.

La manera de representarlo es muy sencilla. O no estaba la vuln. Antes, o si estaba, o estaba con otro grado… El manual oficial lo explica sencillamente.

De esta manera se nos hará mucho más fácil la gestión de los informes.

La idea es ir “limpiando” con overrides lo que no nos interesa, y dejar un informe base completo, que pueda aportar valor a lo que necesitamos, y no que se convierta en 800 páginas de información no gestionable.

Desde Verne abogamos por ayudar a las organizaciones en estas cuestiones, incluso en ámbitos de Software libre donde lo que importa es el servicio que ofrecemos, nuestro conocimiento, y no tanto el desembolso de licencias. Trabajamos con distintos partners, algunos muy buenos de pago, pero lo importante es conocer las necesidades y buscar las mejores respuestas.

Si estás interesado en este tipo de servicios especializados de ciberseguridad, no dudes en contactar con nosotros.

Si lo que quieres es formarte en esta materia, en Verne contamos con un máster especializado que te ayudará a ser capaz de hacer frente a los futuros retos de la ciberseguridad y nuevas versiones de los sistemas operativos.

¡Sigue Aprendiendo!

Si quieres que te ayudemos a poner en marcha este tipo de proyecto, no dudes en contactar con nosotros. También puedes aprovechar las formaciones existentes para ampliar tus conocimientos 👇🏼

>> Más info