¡Estimados amigos de Visionarios!

En el episodio de hoy, seguimos con la serie de Azure Sentinel ( 1,2,3,4,5,6 y 7 ) esta vez con el episodio 8 en relación a Azure Key Vault Honeypot.

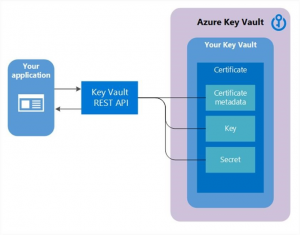

Para comenzar con el post de hoy, tenemos que introducir al lector al servicio Azure Key Vault antes de entrar en materia.

Azure Key Vault es un servicio que pretende dar respuesta a las necesidades de la organización en materia de custodia de elementos de seguridad tales como contraseñas, secretos y certificados.

El concepto del servicio es mantener un repositorio centralizado en la nube Azure en la que se almacenen y gestionen los elementos de valor indicados, controlando aspectos como los permisos, auditoria de uso, firewall de acceso, versionado, histórico, etc que permitan todo el ciclo de vida de una contraseña, secreto o certificado.

El servicio de Azure Key Vault este recomendado en escenarios de todo tipo, desde aplicaciones On Premise en distintos lenguajes, hasta en despliegues de Apps, functions, procesos de DevOps, etc.

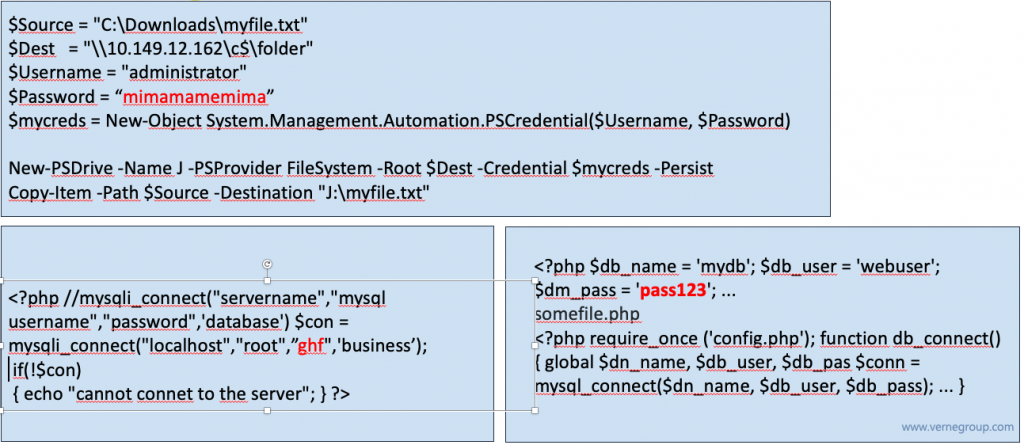

Seguro que si te dedicas a la programación, sistemas, auditorias, o cualquier ámbito IT, habrás hecho/visto alguna vez algo así:

Creo que el concepto de Key Vault está claro para que nos ayuda. Pero en esta ocasión no queremos hablar de las benevolencias del sistema, sino de cómo darle una vuelta en sistemas de seguridad algo maduros. Es decir, que YA implementan Azure Key Vault y quieren usarlo como sistema de decepción, lo que llamamos un honeypot.

Un sistema vulnerable puesto a propósito para atraer la mirada del atacante.

El concepto es: si tenemos un Key Vault con 10 secretos, ¿por qué no ponemos uno falso y monitorizamos su acceso? De esta manera, si sufrimos un compromiso del Key Vault y un malo pretende enumerar, listar, usar… un secreto… lo pillaríamos al vuelo…

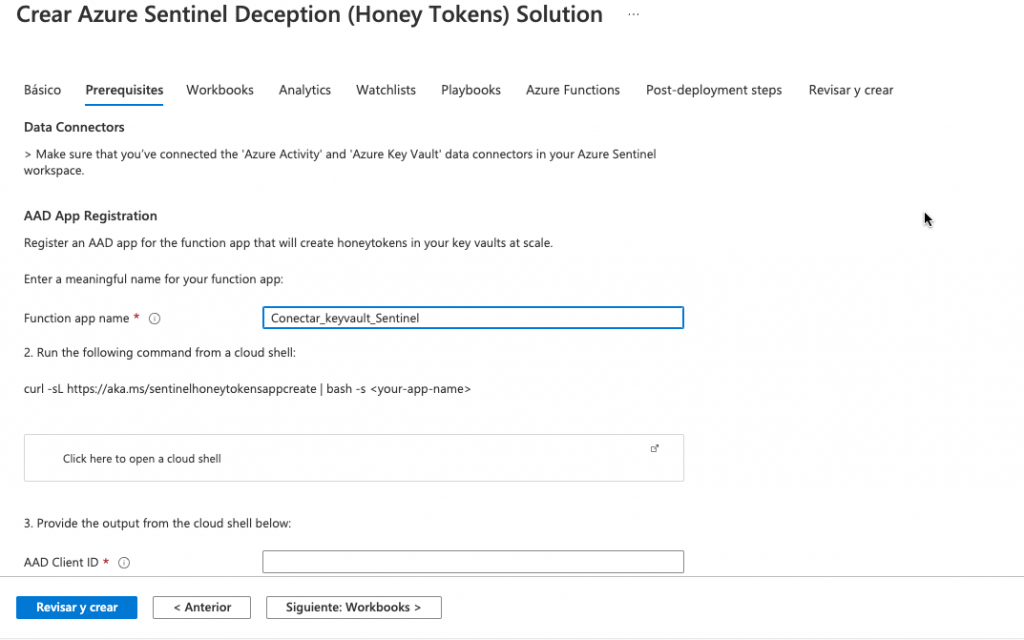

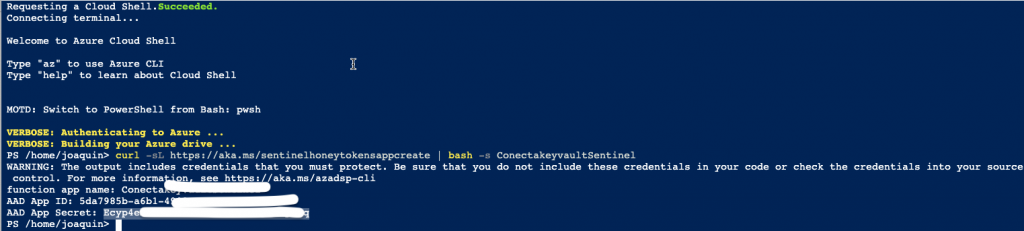

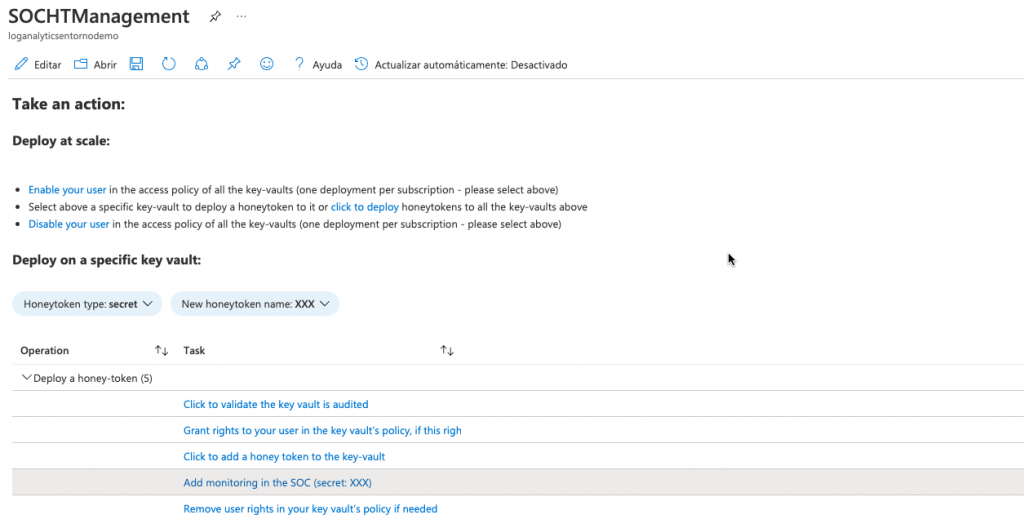

Existe una solución completa y casi auto-instalable desde el market de Microsoft.

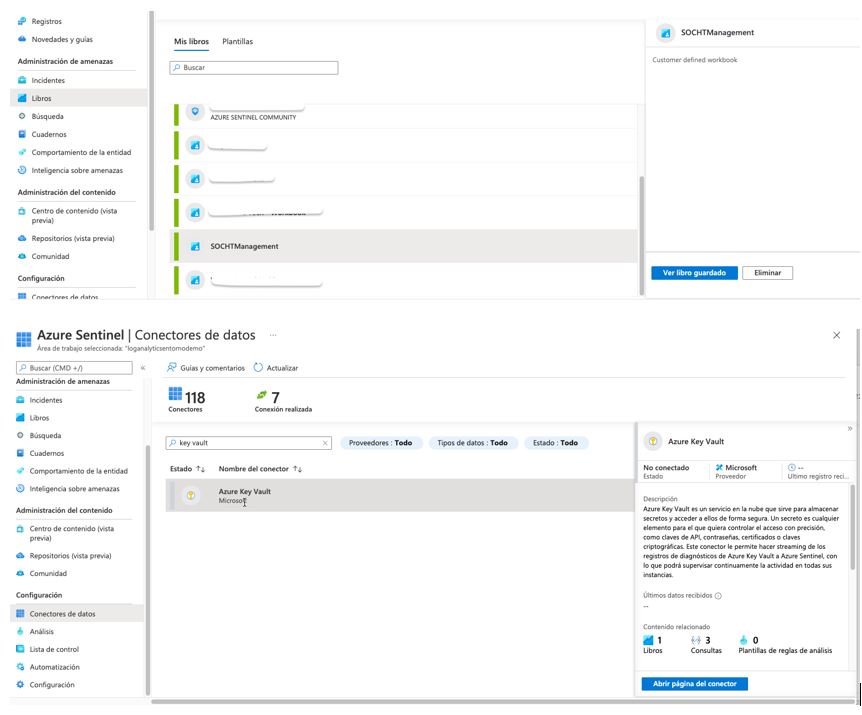

Es importante anotar que existen dos workbooks en la solución, uno para la gestión del Honeypot y otro para la visualización de los eventos.

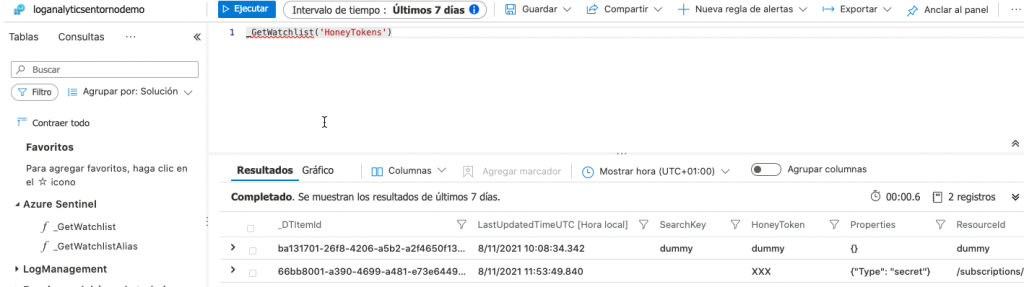

Si quieres comprobar como se crea, puedes listar la Watchlist que crea. Ya vimos en este capítulo que eran las Watchlist.

Ahora para comprobar realmente el evento, vamos por ejemplo a key vault a ver el contenido de un secreto.

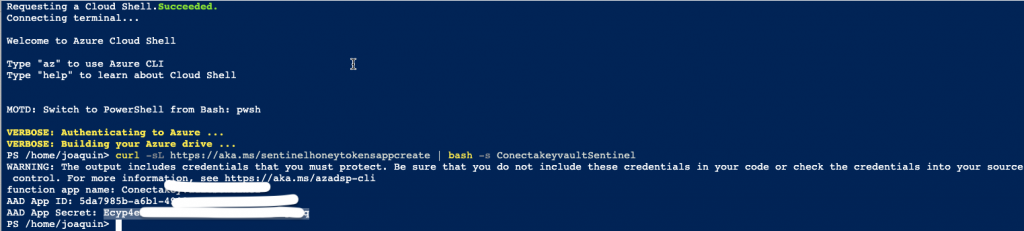

O lo podemos hacer con Powershell invocando al Vault y pidiéndolo. Al final hace lo mismo.

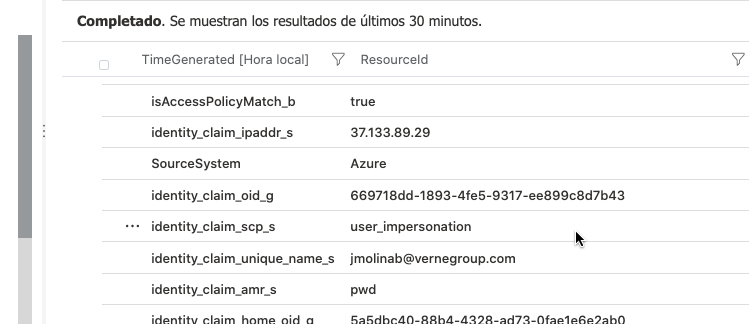

Si todo ha ido bien, tendremos un log con el evento creado.

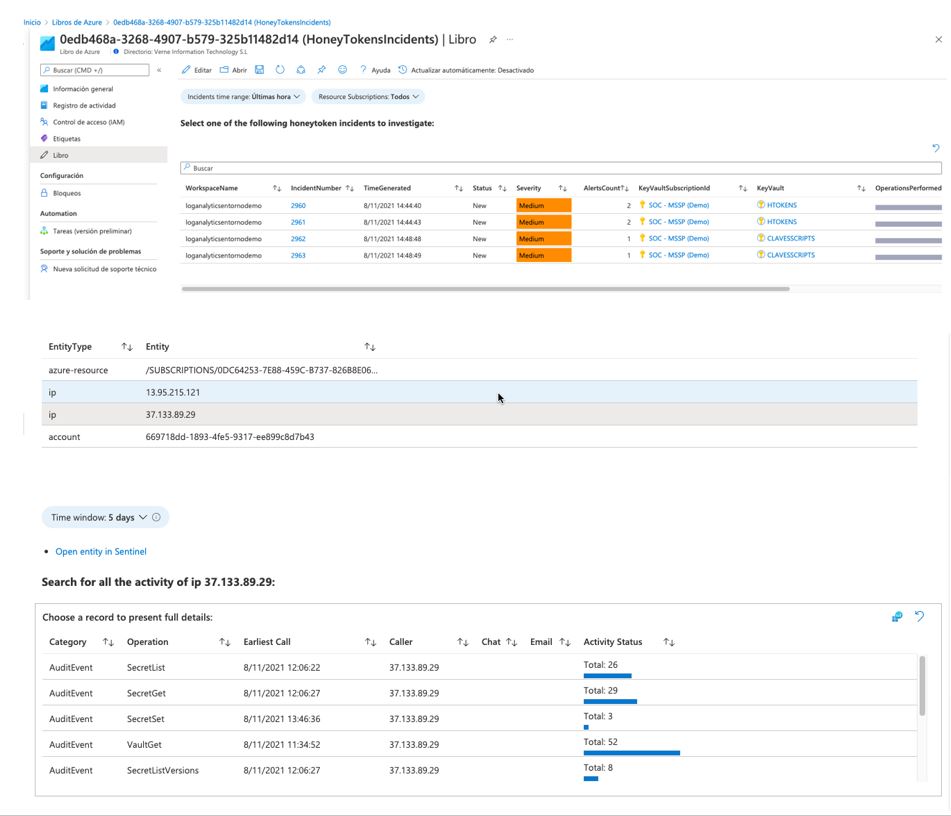

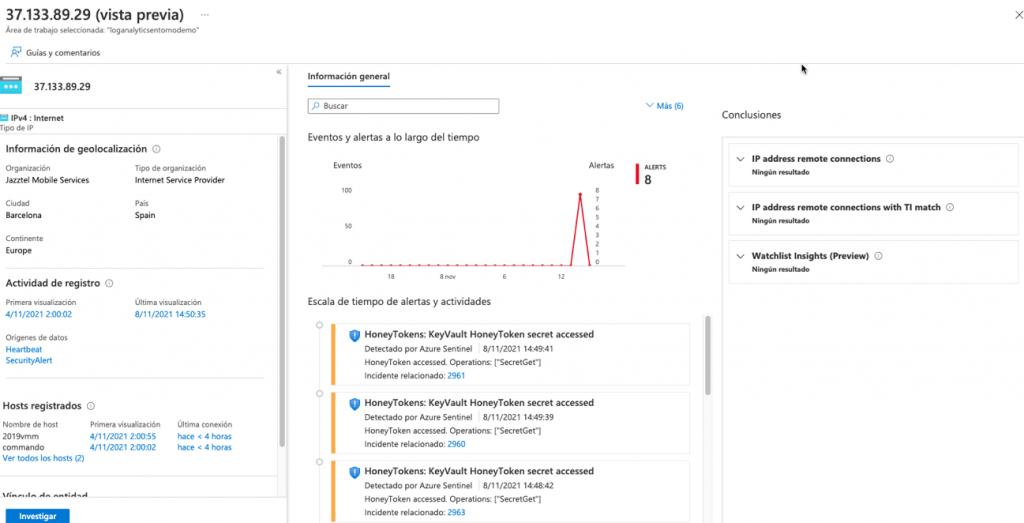

Y si accedemos al Workbook de visionado de los eventos, podemos ver más en detalle el incidente.

Como puedes ver, aportamos valor con los dos planteamientos, uno es que, por favor, se usen almacenes de contraseñas, secretos y demás de manera organizada, por ejemplo con Azure Key Vault, y si lo usas, le des una vuelta de tuerca montando un sistema de decepción como un honeypot como este.

¡Esperamos que os gusten estos artículos de la serie Sentinel!

¡Sigue Aprendiendo!

Si quieres que te ayudemos a poner en marcha este tipo de proyecto, no dudes en contactar con nosotros. También puedes aprovechar las formaciones existentes para ampliar tus conocimientos 👇🏼

>> Más info