¡Estimados amigos de Visionarios!

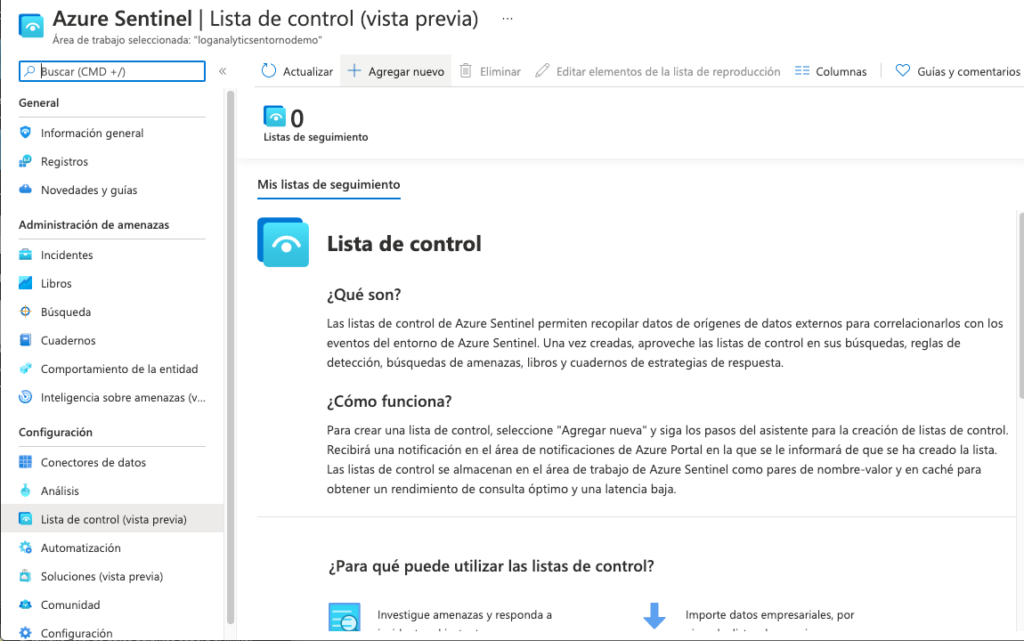

Las listas de seguimiento o de control son un objeto especial usado en Sentinel en el que mediante una estructura simple nombre-valor, podemos cargar elementos en nuestro SIEM de manera sencilla y usarlo en nuestros procesos de detección, búsquedas, cuadernos, etc y sobre todo de manera rápida, ya que se guardan en la “ram” de Azure.

El proceso es muy sencillo, por ejemplo, vamos a usar un CSV con una lista de claves de registro importantes que queremos comprobar.

Con el CSV, accedemos a Lista de Control (Versión preliminar) y creamos nuestro objeto.

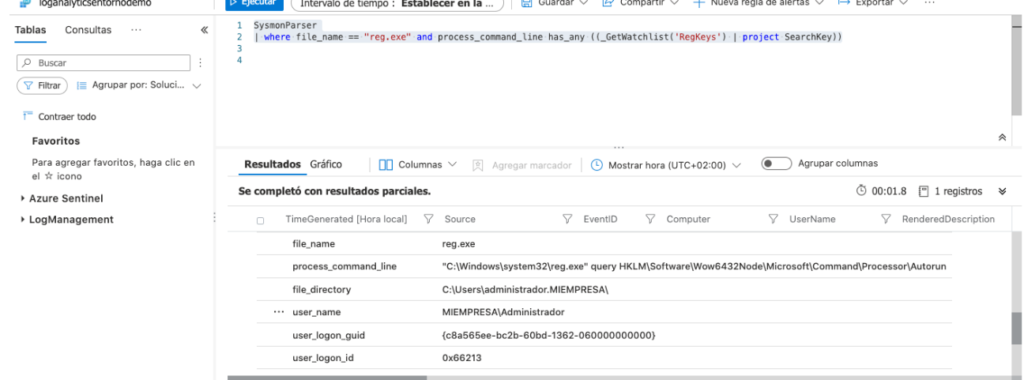

Una vez tenemos esta información, podemos buscar en nuestro sysmon si hay comandos Reg (.exe) que contenga alguna clave del registro de las que tenemos en nuestra watchlist.

SysmonParser

| where file_name == “reg.exe” and process_command_line has_any ((_GetWatchlist(‘RegKeys’) | project SearchKey))

Lo interesante de esta consulta sencilla es que usamos el operador has_any, que espera como valor/valore una tabla o lista. Si lo intentamos con contains, in o similar, no podremos porque no le vamos a pasar un parámetro, sino una lista

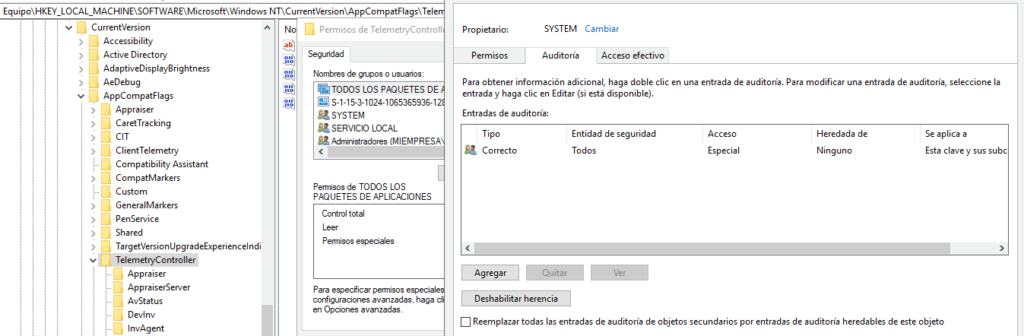

Podemos hacer una variación y auditar las claves del registro de manera sencilla con las opciones nativas de Windows, ya que por ejemplo, si el atacante no usa la línea de comandos y lo hace con el entorno gráfico… no lo detectaríamos

Ahora vamos a la clave del registro que queremos monitorizar y aplicamos los permisos de auditoria como si fuese un fichero.

Ahora bien, si vamos a usar una lista de 200 claves del registro, ¿tenemos que ir una a una activando la auditoria? ¿y Si esto lo queremos extrapolar a un pool de servidores? Vamos a ello. Vamos a las GPO y en la opción Registro, vamos a indicar la misma clave que hemos activado la auditoria.

Con la clave cargada, cambiamos el permiso de auditoria que queremos establecer.

Si se te ha pasado a la cabeza lo mismo que a mi, verás el problema de mantener actualizada la lista, ya que habría que generar manualmente las claves del registro.

Para esto hay un truco, y es que, si nos vamos al fichero de definición de la política, podemos modificar el fichero, copiando y pegando la línea de la clave…

Conclusión

Como puedes apreciar, trabajar con Azure Sentinel es sumamente sencillo, al final el software te das las capacidades, pero lo que si considero que es más importante es saber las capas de debajo, lo que hay en los sistemas que estamos monitorizando y la información que buscamos, ese trabajo previo de configuración para generar buenos datos, para luego explotar buenos datos.

¡Sigue Aprendiendo!

Si quieres que te ayudemos a poner en marcha este tipo de proyecto, no dudes en contactar con nosotros. También puedes aprovechar las formaciones existentes para ampliar tus conocimientos 👇🏼

>> Más info