¡Estimados amigos de Visionarios! 🙂

Cuando hablamos de ciberseguridad, o hablamos de hacking, siempre se nos viene a la cabeza vulnerar la seguridad de un equipo, una web, un sistema. Usar una Sql Injection, adivinar una contraseña por fuerza bruta, encontrar una vulnerabilidad sin parchear que tenga un exploit público y nos de acceso, encontrar la manera de entrar, lo que decimos, abrir el melón.

La parte más apasionante suele ser esa, sin embargo, con el paso de los años, o al menos bajo mi punto de vista, al final los vectores de entrada son los que son, y me motivan más otras fases del proceso de hacking.

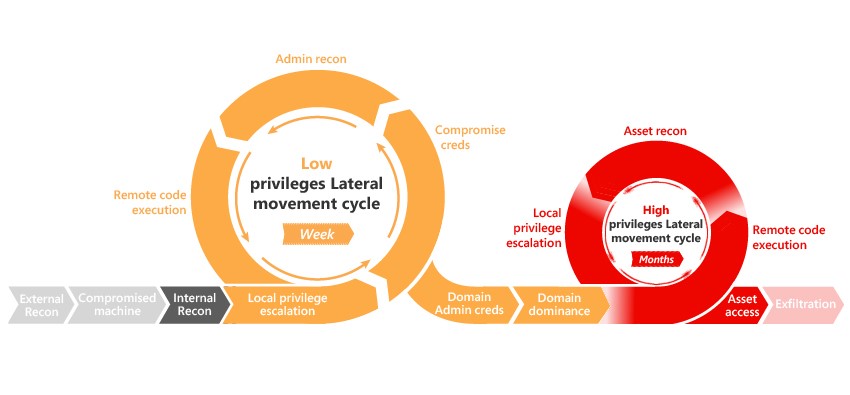

Para ilustrarnos un poco más, vamos a mostrar el Kill Chain de Microsoft, en donde se representan gráficamente las fases habituales de un ataque completo.

En la literatura clásica del hacking, siempre se ha hecho mucho énfasis en la parte de comprometer la máquina. Ya las buenas publicaciones ponían en relevancia la importancia de la primera fase, el reconocimiento inicial, pero ahora hablaremos de ello.

Imaginar un servidor web al que podemos acceder a su Shell, en un sistema operativo Centos. Si bien es Linux, algunos comandos pueden ser distintos a los de los “debían-based”. O imagina que comprometes una Vpn y vas a parar a un servidor Sap, o un As-400. Saber moverse por estos entornos es casi igual de importante que comprometer el objetivo, ya que, si, podrás entrar, pero tendrás que conseguir llegar a obtener información sensible, comprometer más equipos, lo que esté marcado como objetivo en el pentest. Los malos ya sabemos que lo querrán es hacer el mayor daño posible ( económico).

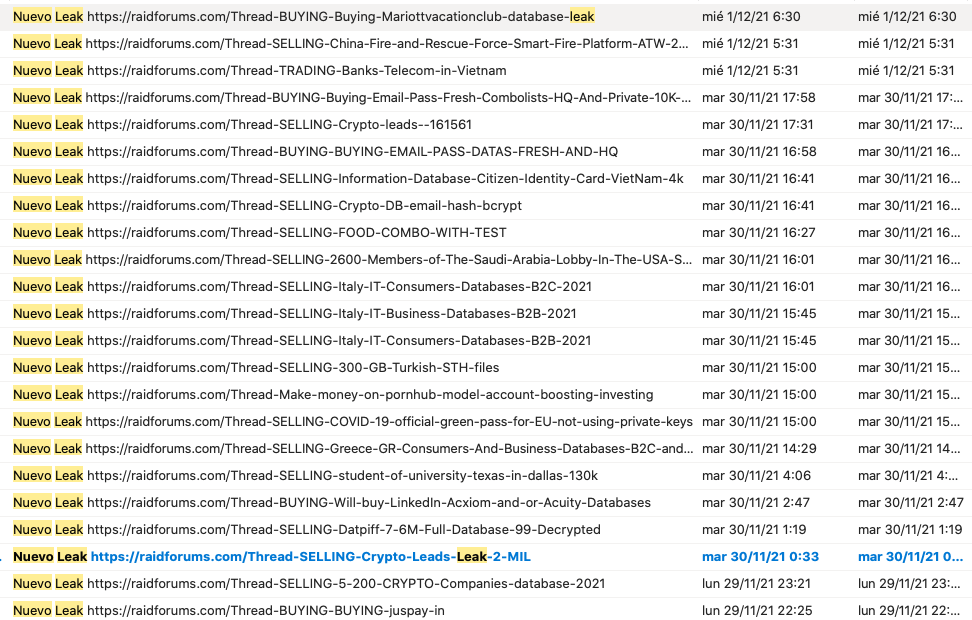

Pero volvamos al comienzo, a la fase de reconocimiento. Es vital evaluar la exposición de nuestros activos a internet. En muchas ocasiones nos encontramos con empresas que ya han sido vulneradas, y aparecen filtraciones en los medios con información sensible. Os pongo un ejemplo de un conocido foro donde a un ritmo vertiginoso aparecen publicaciones con todo tipo de bases de datos a la venta, de compañías que ni saben que han sido comprometidas.

Los servicios de vigilancia digital revisan no solo este, sino una cantidad importante de fuentes de información en internet para monitorizar la salud de la empresa.

Segunda vez que volvemos al inicio, a la fase de reconocimiento. Conocer en profundidad los activos expuestos a internet es vital para realizar un buen ejercicio de intrusión. Posiblemente el www.miempresa.com sea la parte más visible, y la más protegida, por lo que encontrar otro tipo de activos es fundamental. El reconocimiento de subdominios es una tarea inicial básica en cualquier ejercicio de este tipo, recopilando información de activos que puede desembocar en el compromiso de la organización. Ya sabes, dev.miempresa… test.miempresa…. becario.miempresa…

Para ello, vamos a trabar con la herramienta ReconFTW. Un proyecto de software libre que podéis descargar aquí. Para conocer mejor qué y donde busca la herramienta, qué mejor que ver los ficheros que tenemos que configurar para indicar las claves de las API´s de búsqueda:

– amass (~/.config/amass/config.ini)

– subfinder (~/.config/subfinder/config.yaml)

– GitHub (~/Tools/.github_tokens)

– SHODAN (SHODAN_API_KEY in reconftw.cfg or env var)

– SSRF Server (COLLAB_SERVER in reconftw.cfg or env var)

– Blind XSS Server (XSS_SERVER in reconftw.cfg or env var)

– notify (~/.config/notify/provider-config.yaml)

– theHarvester (~/Tools/theHarvester/api-keys.yml)

– H8mail (~/Tools/h8mail_config.ini)

– uDork FB cookie (UDORK_COOKIE in reconftw.cfg or env var)

– WHOISXML API (WHOISXML_API in reconftw.cfg or env var)

Toda una colección de herramienta de descubrimiento, aglutinadas bajo una misma herramienta. Las teclas del piano son muy sencillas, tenemos versión dockerizada o instalable.

Los resultados de la herramienta son muy interesantes. Pero no los vamos a publicar 😉

Si bien no hemos hackeado la popular cadena de hamburguesas, pero hemos iniciado el proceso. Una buena preparación de los objetivos, un descubrimiento en profundidad hace que aumente considerablemente las posibilidad de llegar a buen puerto con nuestra tarea, si bien lo más interesante es “romper” “hackear” “ownear” el servidor, estos pasos con necesarios.

Si estás interesado en servicios de pentesting, o de defensa, no dudes en conctar con nosotros para hablar de estos aspectos sin compromiso.

¡Gracias por leernos!

¡Sigue Aprendiendo!

Si quieres que te ayudemos a poner en marcha este tipo de proyecto, no dudes en contactar con nosotros. También puedes aprovechar las formaciones existentes para ampliar tus conocimientos 👇🏼

>> Más info