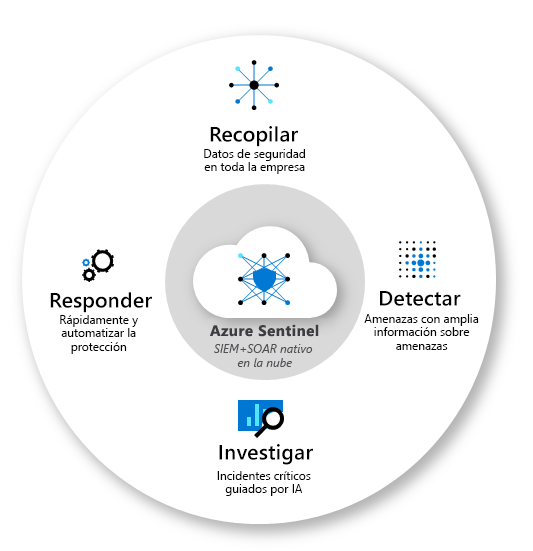

Nos embarcamos en una aventura nueva, una seria de artículos que nos va a llevar a conocer desde el principio hasta opciones avanzadas de unos los productos/servicios que mas ruido está generando en el mundo de la ciberseguridad y la monitorización, Azure Sentinel, el SIEM de Microsoft.

Hemos querido usar el término SIEM que suele ser ampliamente reconocido, pero en esta seria de artículos comprenderás que Azure Sentinel es mucho más que un recolector y gestor de eventos, detrás de él existen una seria de funcionalidades sencillas y complejas que nos permite emplear la plataforma como la piedra angular no solo de la monitorización, sino de la gestión de incidentes, y combinado con las funcionalidades del Security Center de Azure y otros servicios, puede ser la pantalla de inicio de los departamentos SOC, CSIRT, CERT, etc.

Azure Sentinel

Podemos empezar a construir la casa desde varios puntos, pero el factor económico es sin duda un punto muy a tener en cuenta y por eso hemos decidido empezar por aquí, por el coste. Establecer una matriz de funcionalidades actuales de la organización, las futuras, y el coste a corto, medio y largo plazo me parece fundamental.

Puede ser que tu inicio de proyecto sea más o menos ambicioso, pero es importante contar con la evolución del servicio que vas a usar y contar con los gastos futuros. Por ejemplo, Sentinel implementa “de casa” las funcionalidades de Orquestación y respuesta, algo que suele ser un módulo complementario en muchas soluciones y hace que la expansión de la solución sufra una curva más pronunciada a nivel de costes que la deseable.

Aparte del SOAR ( Security Orchestration, Automation and Response), tenemos funcionalidad UEBA (User and Entity Behavior Analytics).

Tenemos que enfatizar que con Azure Sentinel podemos consolidar nuestras estrategias de SOC 3.0. Recuerda que el SOC punto era una monitorización de activos, principalmente redes, aparatos. Con el SOC punto 2 se incluyo la respuesta, la orquestación, no solo detectar sino responder a las amenazas. El actual modelo de SOC 3.0 debe asegurar los datos de negocio, y estos pueden ser registros de un IDS, un bloqueo de un puerto, un login en un correo, o un sistema de detección de anomalías basado en datos geográficos.

En este sentido, el alberga la plataforma en el cloud de Microsoft nos marca un poco el camino a la hora de elegir por un servicio gestionado y no un aplicativo on-premise.

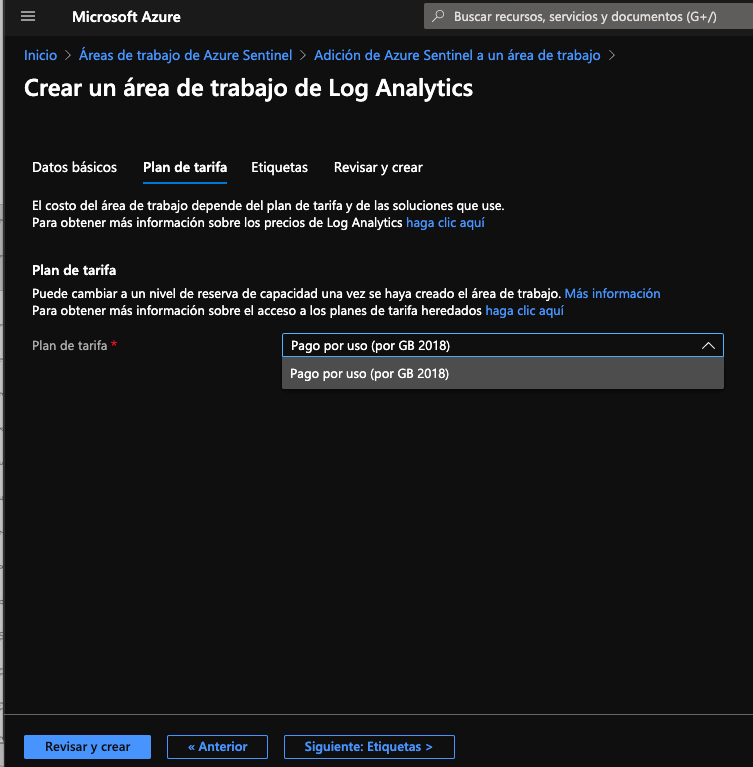

Servicio Inteligente

Si quieres ayuda sobre esta cuestión no dudes en preguntar, pero básicamente hay dos puntos a diferenciar muy bien explicados en su tarificador. La ingesta de logs y la retención. Mediante la ingesta pagamos el servicio “inteligente” lo que es el Sentinel, y este aspecto tiene dos vertientes, una reserva predefinida para escenarios estables o medidos, y una facturación por consumo puntual, mas apetecible para entornos cambiantes. Con esto pagamos el servicio completo. Con estos servicios tenemos acceso a los datos 90 días. Si necesitamos un servicio de retención entra en juego Azure Monitor Log Analytics y sus tarifas. Con esta combinación podemos jugar con nuestra estrategia de retención y adaptar el planteamiento.

Una de las funcionalidades que nos gusta de Sentinel es que tiene una visión basada en el modelo de partner de ciberseguridad gestionado, el famoso MSSP que ya hemos comentado, por lo que podemos administrar la ciberseguridad de varios tenants, de varios clientes o líneas de negocio, de una manera unificada.

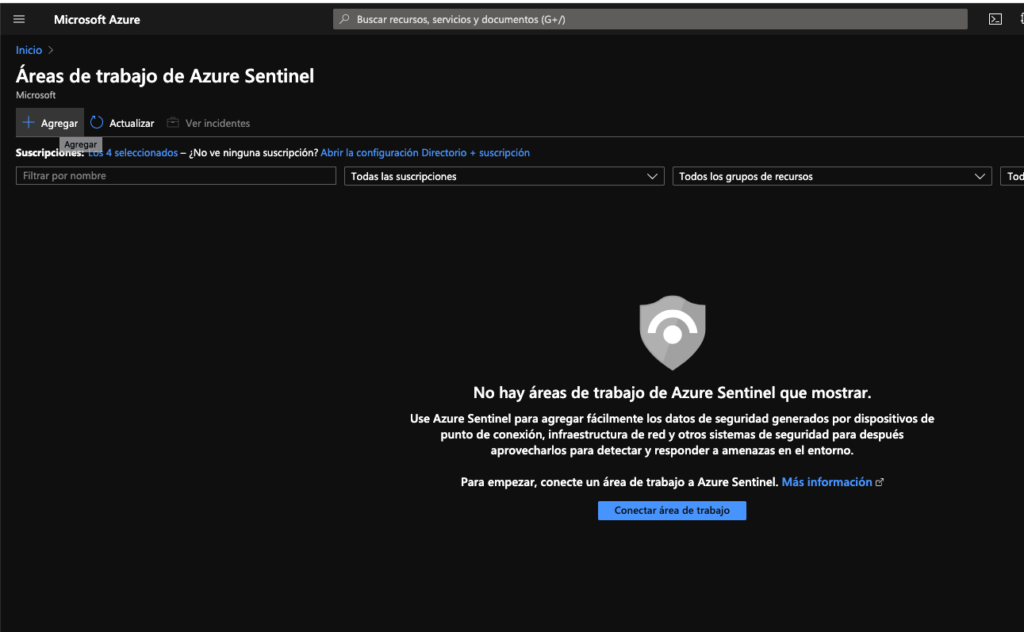

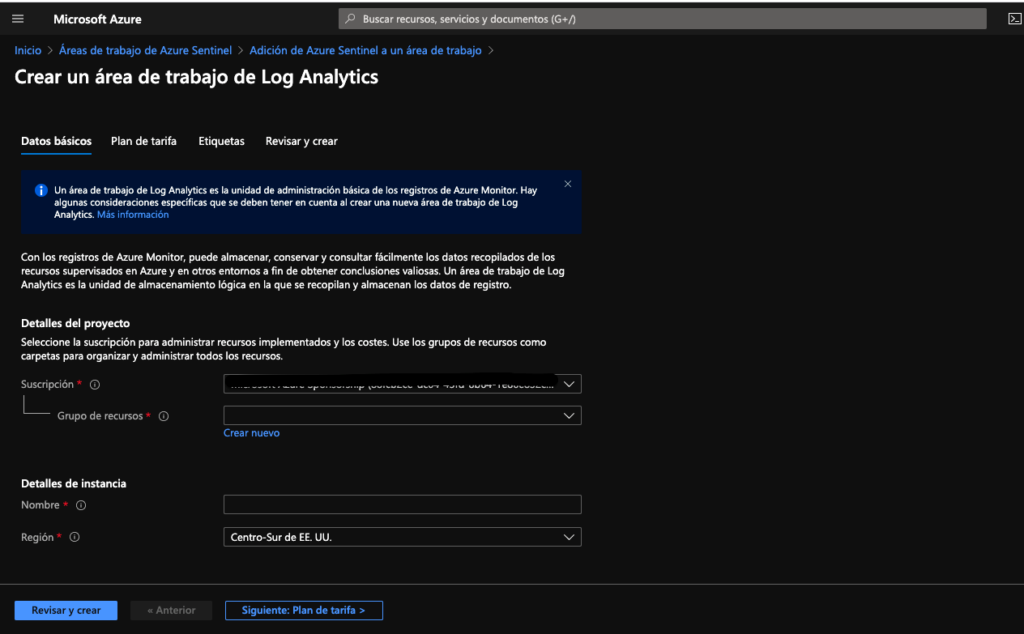

Pero seguro que el lector espera poder evaluarlo por si mismo, y os animamos a que hagáis vuestros laboratorios. A continuación os indicamos el proceso básico. Vamos a activar el servicio, con un pago por uso, y vamos a crear un “WorkSpace” en Azure Log Analytics para guardar los datos.

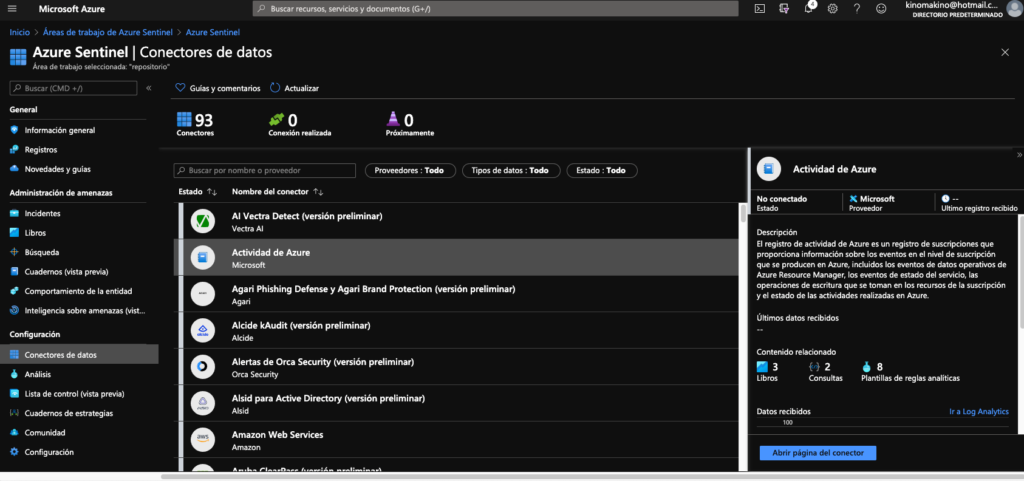

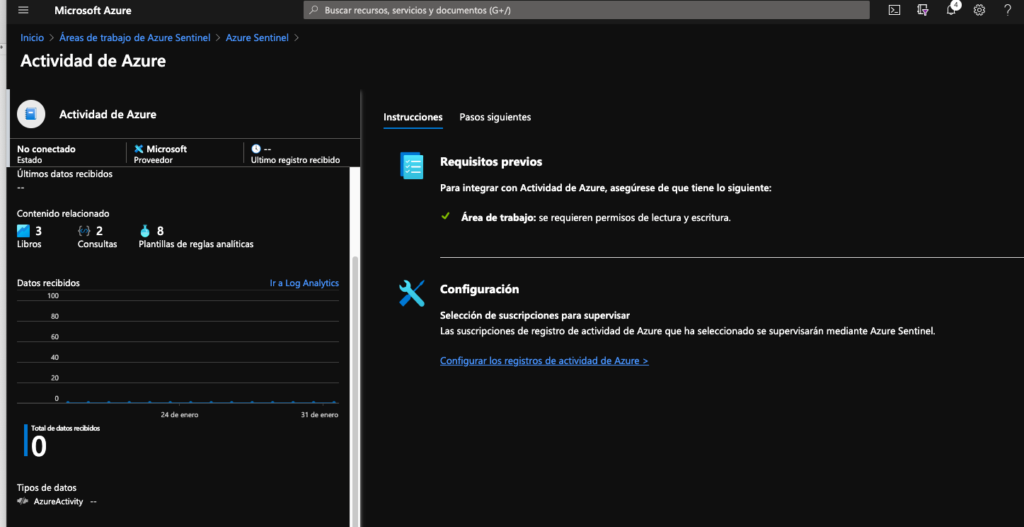

Una vez activado Sentinel, tenemos que indicarle qué datos queremos ingestar. Hablaremos largo y tendido de este aspecto, pero vamos a usar uno de los conectores por defecto sencillo, el que nos permite monitorizar la propia actividad de Azure.

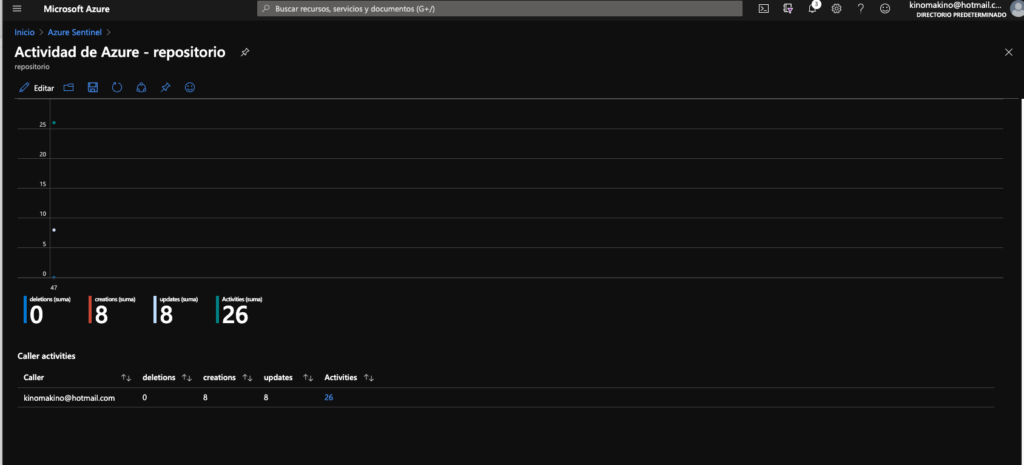

Con estos sencillos pasos, ya tenemos monitorizando los logs de Azure. Si vienes de otros SIEMS, por ejemplo SPLUNK, sabrás que una cosa son los datos, el “parseo” que se hace de la información para normalizar los datos ( LOS TA) y otra cosa son los plugins, lo que te de un dashboard con consultas de valor y KPI´s. En Sentinel esto se llama Libros y podemos acceder a un libro sencillo por defecto para ver datos de actividad del data source que hemos conectado.

Como puedes ver, son pasos intuitivos y puedes empezar a jugar sin miedo, aunque recomendamos que leas toda la documentación posible para saber realmente qué está pasando en el corazón de Sentinel.

Creo que con este primer episodio hemos puesto al lector un poco en modo expectación, y espero que estéis atentos a siguientes episodios en los que entraremos un poquito más a nivel de instalación, configuración, y muchos trucos que seguro os servirán.

Desde Verne Tech. abogamos por difundir el conocimiento y tanto si tienes proyectos relacionados con SOC, SIEM, Sentinel, como si solo te apetece estar al día, Visionarios es tu sitio.

Gracias por leernos!!