Artículos

Conviértete en un experto del sector TIC con contenidos técnicos y especializados.

- All

- Artículos de Data

- Artículos de IA

- Artículos de Cloud

- Artículos de Gestión Empresarial

- Artículos de Ciberseguridad

- Artículos de Sistemas

- Artículos de Infraestructuras

- Artículos de Comunicaciones

Gobierno de datos: importancia, componentes, estrategias y roles

Empezamos con este artículo una serie con el objetivo de aproximarnos a los marcos de gobierno del dato…

AKS y Azure Key Vault – Parte 1: Secrets, Identities y variables de entorno

En este primer artículo sobre AKS y Azure Key Vault , Guillermo Pérez nos cuenta cómo usar Azure Key Vault Read More

Bases de datos en memoria, una alternativa cada vez más interesante (Parte 2)

Rubén Garrigós continua la serie sobre bases de datos en memoria. En esta ocasión se centra en la parte práctica Read More

DevOps y Azure Cognitive Search

¿Cómo mantener el versionado de la implementación? ¿Qué pasa si hay que hacer rollback? ¿es necesario hacer copias de seguridad? Read More

Reconocimiento de dominios con ReconFtw: La misa en place de la auditoria

Nuestro compañero Joaquín Molina nos muestra en este artículo el Kill Chain de Microsoft, donde se representan gráficamente las fases Read More

Como recuperar un Disco VMDK afectado por un Ransomware en VMware

Miguel Salinas nos cuenta cómo consiguen los atacantes acceder a nuestro entorno VMware, cómo recuperar un “.VMDK” encriptado y cómo Read More

Cómo cifrar el correo Outlook y no morir en el intento

Rafa Martínez nos enseña en este artículo cómo mantener la confidencialidad, integridad y autenticidad en las comunicaciones de correo electrónico Read More

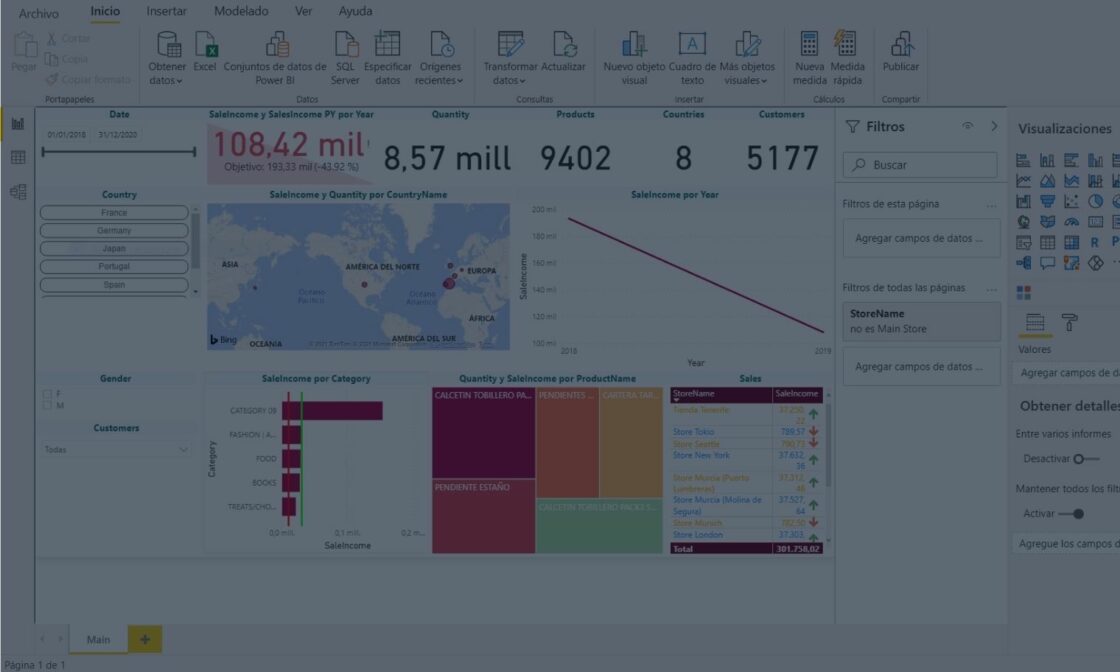

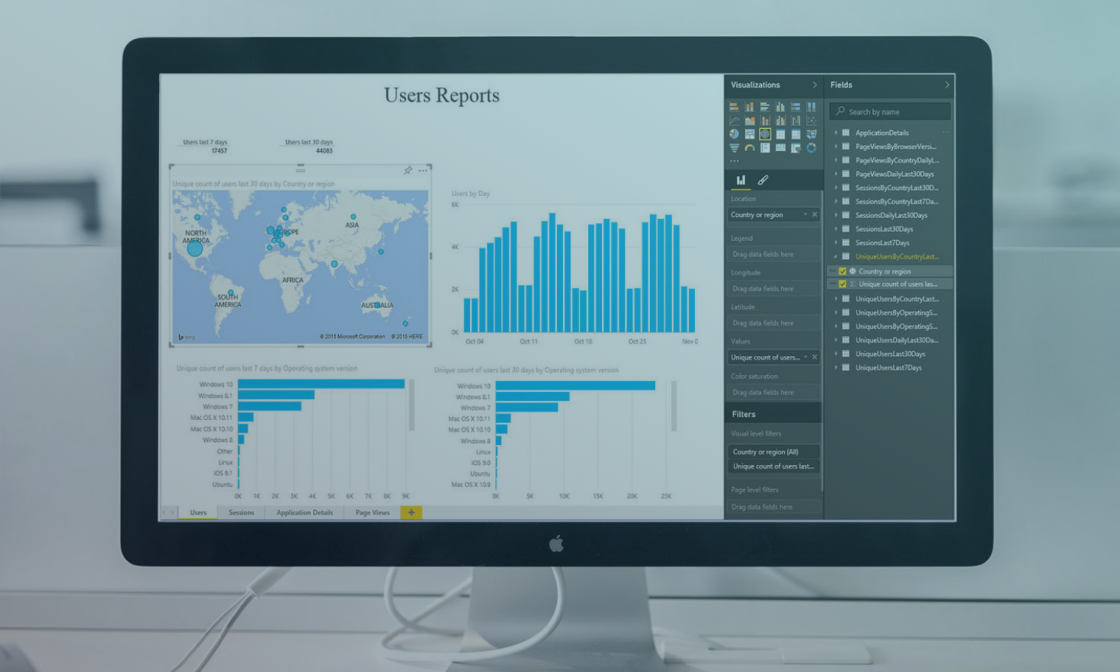

Incrustando reportes de Power BI en una página web mediante React.JS (Parte 2)

En la segunda parte de esta serie nuestro compañero Claudio Emilio Ale realiza un proyecto que acceda a un reporte Read More

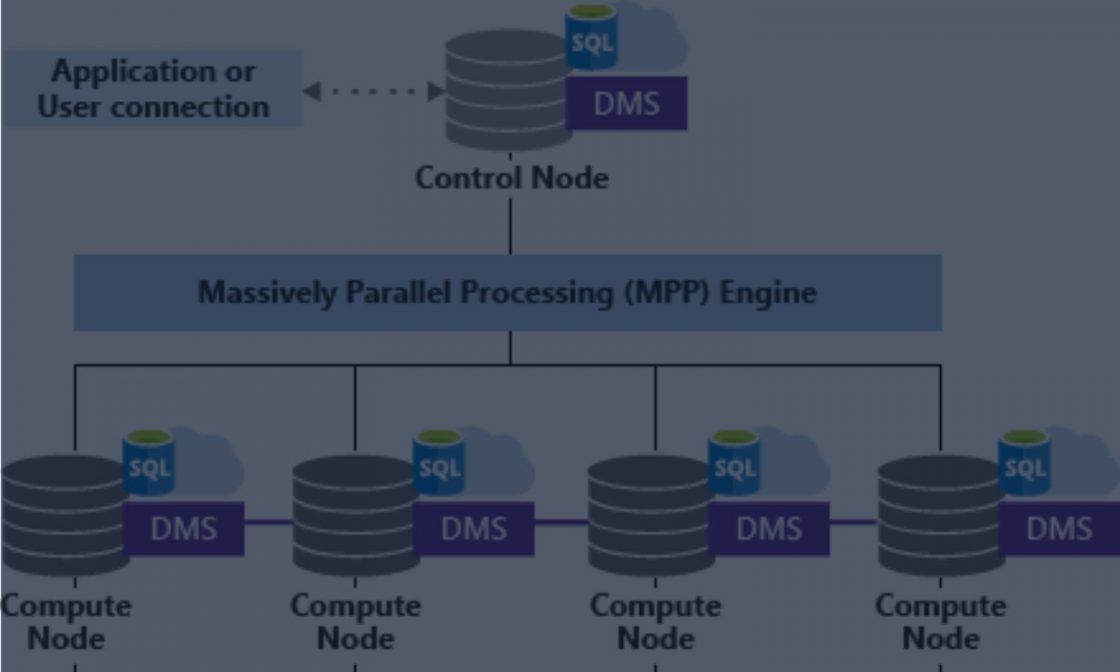

Databricks Photon vs Azure Synapse

En este artículo vamos a comparar Databricks Photon, un nuevo engine vectorizado escrito en C++, con Synapse y su modo Read More

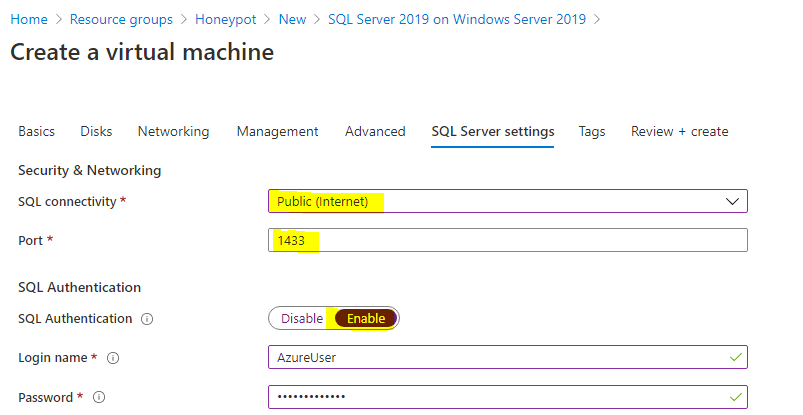

Azure Sentinel: De 0 a 100. Episodio 8: Azure Key Vault Honeypot

En el artículo 8 de la serie sobre Azure Sentinel, Joaquín Molina nos habla de Azure Key Vault y cómo Read More

Incrustando reportes de Power BI en una página web mediante React.JS (Parte 1)

Power BI es una excelente herramienta para la generación de reportes, pero ¿cómo distribuirlos sin problemas de licenciamiento? Claudio Emilio Read More

Bases de datos en memoria, una alternativa cada vez más interesante (Parte 1)

En este artículo vamos a revisar algunas de las alternativas que tenemos en el mercado donde la ubicación natural de Read More

Preparando datos para Deep Learning con Databricks (Parte 2)

En esta segunda parte sobre cómo preparar datos para Deep Learning, Enrique Catalá nos cuenta qué pasos seguir tras tomar Read More

Por qué el Dato es fundamental en la digitalización

En este artículo Ignasi Vidal nos habla de la importancia del Dato en las empresas. El DATO es la BASE Read More

Preparando datos para Deep Learning con Databricks (Parte 1)

En esta primera parte, Enrique Catalá nos cuenta cómo preparar datos para deep learning con databricks para un problema de Read More

Montar datalake en Databricks production ready

En este artículo Enrique Catalá nos cuenta cómo montar nuestro Azure DataLake Storage Gen2 production ready utilizando Databricks Secret Scopes Read More

Aplicaciones de visión artificial para una vuelta segura y satisfactoria a la deseada “normalidad”

Paula García nos habla en este artículo de las aplicaciones de visión artificial y cómo pueden ayudarnos a mejorar la Read More

Azure Sentinel: De 0 a 100. Episodio 7: Ingesta de ficheros Evtx de eventos Windows mediante logtash y repositorios de ejemplo para entrenar tu Blue Team

Nuestro compañero Joaquín Molina nos trae una nueva entrega de la serie de Azure Sentinel, esta vez para hablar de Read More

Gobierno de datos: Glosario de datos y técnicas para su elaboración y mejora

Nos centramos en este artículo en el glosario empresarial y vemos una herramienta, Azure Purview que nos permite usar Inteligencia Read More

Matar al mensajero – SQL Server en Kubernetes (Parte 2)

En la primera parte de este artículo explicamos en qué consiste un SQL Server en contenedores y mostramos una forma Read More

Qué nos ofrece Azure Monitor y cómo puede ayudarnos

Miguel Salinas te cuenta cómo funciona Azure Monitor, qué datos recopila y cómo ayuda a maximizar la disponibilidad y el Read More

Análisis de vulnerabilidades con Openvas: Diagnóstico inicial

Joaquín molina te explica por qué es necesaria una gestión de las vulnerabilidades y cómo enfocar correctamente su análisis. Además, Read More

Jugando con DNS: exfiltración y detección

Nuestro compañero Joaquín Molina nos muestra un proceso muy interesante, y por desgracia habitual, en el que organizaciones criminales realizan Read More

Creación de un datawarehouse utilizando dataflows de Power BI

En este post explicamos cómo utilizar el almacenamiento de Azure Data Lake Storage Gen2 (ADLSg2) para crear nuestro datawarehouse utilizando Read More

Matar al mensajero – SQL Server en Kubernetes (Parte 1)

Rubén Garrigós, Data & Technical Lead en Verne Technoloy Group, nos habla en este artículo de SQL Server en contenedores Read More

No puedes defender tu empresa de ataques que no conoces. Red team / Blue team imprescindible

¡Ser hacker está guay! Pero una buena defensa es un buen ataque. Normalmente a la gente le suele…

Object Level Security in Power BI

Repasamos la nueva funcionalidad de seguridad de Power BI que permite restringir el acceso o visibilidad a una tabla o Read More

No es Matrix, es la matriz RE@CT de respuesta a incidentes…

En la entrada de hoy, Joaquín Molina nos cuenta qué es el framework Re@Ct de respuesta a incidentes, y como Read More

Gobierno de datos: Mapeo y clasificación. Caso de uso con Azure Purview

Según el informe de Forrester sobre descubrimiento de datos y clasificación (2020), “Esta es una capacidad fundamental que…

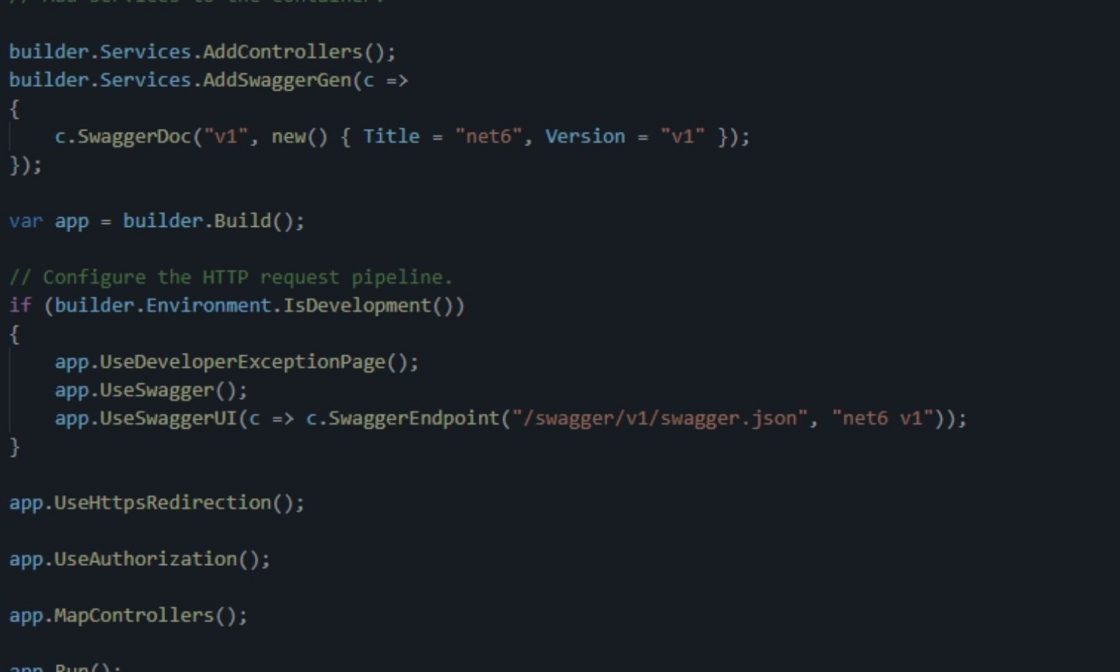

.NET 6 – Minimal API: La nueva manera de hacer APIs

Con la llegada de .NET 6 (preview 7 a día de redacción) y C# 10.0 podemos encontrar features…

Particionado: Azure PaaS SQL Server/ MySQL/ PostgreSQL vs OLTP HammerDB

Cuando tenemos que tomar la decisión respecto a qué motor de base de datos utilizar debemos tener en…

Episodio 1: Hacking Azure, Office 365, Ad connect etc.

En el post de hoy, vamos a introducir conceptos de la nube de Microsoft, Azure, Office y como podemos empezar Read More

Particionado: PostgreSQL vs SQL Server

Vamos a hacer una revisión a las características de particionado de SQL Server a lo largo de su historia y Read More

Automatización de procesos de paquetes SQL Server en SSIS usando C#

Vamos a explicar cómo automatizar el compilado de un proyecto de SQL Server Integration Services (SSIS de ahora en adelante), Read More

Fomentando la cultura data-driven con escenarios hipotéticos en Power BI

Paula García te ayuda a descubrir qué son los escenarios what-if y cómo favorecer la interacción en tus cuadros de Read More

Contexto de Ejecución en SSIS

Enrique Catalá te explica las consideraciones previas a tener en cuenta con la función EXECUTE AS al ejecutar en SSIS.

Particionado Synapse vs SQL Server (Parte 2)

En esta segunda parte sobre Particionado en Synapse vs SQL Server vamos a centrarnos en el particionado sobre los Synapse Read More

Dime cómo tratas los datos y te diré quién puedes llegar a ser

La primera duda que nos asalta sin poder evitarlo es: ¿Son, realmente, los datos una tecnología clave para…

Particionado Synapse VS SQL Server – Parte 1.

Descubrimos las diferencias más importantes entre los Synapse dedicated SQL pools y SQL Server y explicamos cómo nos afectan para Read More

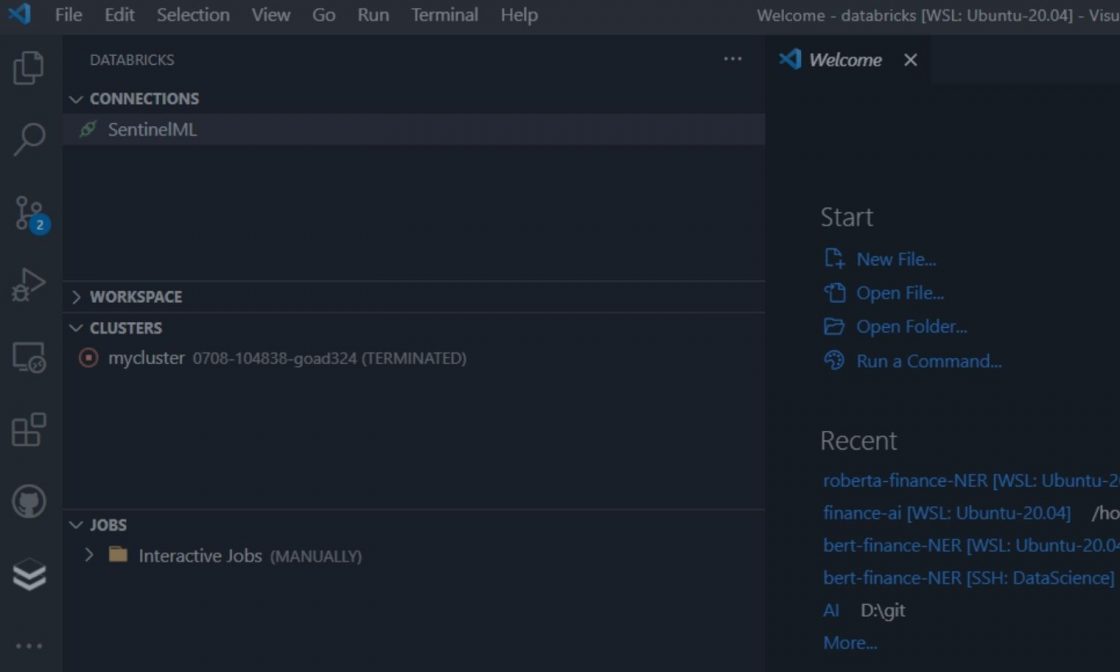

Conectar Vscode con Databricks

Acompáñanos a ver cómo de facil es conectar nuestro entorno local con vscode hacia nuestros clusters de databricks.

Replicación de datos en PostgreSQL

En este post encontrarás todo lo que te hace falta para aprender a configurar una replicación lógica sencilla entre dos Read More

Visión 360 de Azure Cloud: de Administrator a Arquitect

Estamos inmersos en la era de la transformación digital y la externalización del dato, dos términos que escuchamos…

Ciberseguridad en Sistemas Windows: La batalla del bien contra el mal

Estimados amigos de Visionarios: En esta ocasión venimos a contaros algo distinto a lo que estáis acostumbrados a…

Azure Sentinel: Servicios SOC para tu SIEM

En el post de hoy, vamos a introducir el concepto de usar Azure Sentinel como orquestador del SOC, y no Read More

Azure Sentinel: De 0 a 100. Episodio 6: WatchList por ejemplo de claves de registro interesantes

En el episodio 6 seguimos con la serie de Azure Sentinel hablando de las Watchlist y un pequeño caso de Read More

Trabajando con CSV y JSON en Azure Synapse

¿Cómo pueden influir los archivos CSV y JSON en el rendimiento cuando trabajamos con Azure Synapse? Nuestro compañero Rubén Garrigós Read More

¿Qué son y por qué debemos gestionar las No Conformidades?

¿Qué son las no conformidades? En cualquier proceso se pueden producir errores. En una empresa, una pieza defectuosa…

Azure Sentinel: De 0 a 100. Episodio 5: Detecciones RDP y fortificaciones

En el episodio 5 de la serie podrás seguir conociendo el mundo de Azure Sentinel, esta vez con detecciones basadas Read More

Analizando el Data Lake y el Pool SQL Serverless de Synapse

¿Aún no sabes lo que te puede ofrecer Azure Synapse? Nuestro compañero Rafael Muñoz, analiza las funcionalidades que proporciona Azure Read More

Active Directory Evolution

¿Tú tampoco sabes lo que es Active Directory y cómo puede ayudar al desarrollo de tu entorno colaborativo? Nuestro compañero Read More

Factoring: liquidez financiera a través de Sage X3

¿Qué es el factoring? El factoring es una técnica de financiación, que consiste en ceder la gestión del…

Virtualización de datos en PostgreSQL con Foreign Data Wrappers (I)

Una de las tendencias en las plataformas de datos modernas es la virtualización de datos. Hoy hablamos de ella y Read More

Hiperconvergencia. ¿Qué es y cómo funciona?

La Hiperconvergencia o infraestructura hiperconvergente (HCI) es un concepto que escuchamos casi a diario sobre todo relacionado a…

Estadísticas sobre ficheros CSV en Synapse

¿Quieres saber cómo optimizar tus consultas en Azure Synapse? Nuestro compañero Rubén Garrigós te ayuda a hacerlo cuando se trabaja Read More

Indexación con Trigrams en PostgreSQL

En cualquier motor de base de datos es crítico entender las posibilidades que nos ofrece a nivel de indexación para Read More

Cómo Añadir un Storage Server a Nuestro Cluster Kubernetes

Te explicamos cómo instalar nuestro servidor NFS para utilizarlo como sistema de referencia de puntos de montaje desde los workernode Read More

Arquitecturas «Low Cost» con Power BI

En este post os queremos explicar cómo montar una solución de BI corporativa con muy pocos recursos, de…

Azure Sentinel: De 0 a 100. Episodio 4 “Treath Intelligence en tus investigaciones”

En el episodio 4 de la serie el lector podrá conocer que es el Threat Intelligence y como…

Kubernetes: Instalar cluster Kubernetes con kubeadm

Llegamos a la tercera parte de nuestra serie sobre Kubernetes y es el turno de desplegar los nodos para conformar Read More

Kubernetes: Bootstrap de Cluster con Kubeadm

¿Cómo puedes desplegar tu nodo master en Kubernetes? Te explicamos cómo hacerlo configurando su red y validando el cluster de Read More

¿Por qué necesitamos los niveles de aislamiento que ofrece SQL Server en la gestión de transacciones?

Revisamos el concepto de transacción, los tipos de bloqueos y su compatibilidad entre ellos para entrar en detalle con los Read More

Cómo Instalar Cluster Kubernetes con kubeadm

Cómo instalar un cluster kubernetes mediante la herramienta kubeadm y qué tener en cuenta para establecer el despliegue de nuestro Read More

Windows Functions, las grandes olvidadas en TSQL (I)

Presentamos la estructura general y funcionalidades principales de Windows functions, una herramienta poderosa en TSQL en escenarios de cálculos agregados Read More

Conociendo Azure Synapse Analytics

Descubre las características principales de Azure Synapse Analytics y aprovecha las ventajas de este servicio para tomar decisiones sólidas en Read More

Accesibilidad y Usabilidad de Informes en Power BI

Lo primero que suele pasarse por la cabeza al escuchar o leer sobre accesibilidad es la adaptación de…

¿Cuándo, cómo y por qué? Gestión y buenas prácticas de particionamiento en SQL Server (I)

Revisamos las distintas estrategias de particionamiento propuestas por SQL Server y una serie de buenas prácticas para hacerlo con éxito.

Azure Sentinel: De 0 a 100. Episodio 3 “Monitorización de Exchange Proxylogon”

Estimados amigos del blog ¡!! Siguiendo la apasionante senda que iniciamos ya hace unas semanas, venimos con la…

Cómo Automatizar el Refresco de un Dataset en Power BI Report Server con Powershell

Explicamos cómo lanzar la actualización de nuestro dataset en Power BI Report Server mediante la llamada de un comando en Read More

Generando Datos de Prueba con Python para Power BI (Parte 2)

En esta segunda parte de la serie de post sobre Python, continuamos con nuestro generador de datos de prueba hecho Read More

Beneficios de las certificaciones tecnológicas para tu carrera profesional

Un currículo con 5, 10, 15 o 20 años de experiencia es un gran logro, pero ¿cómo puede…

Azure Sentinel: De 0 a 100. Episodio 2

En el pasado episodio introdujimos al lector en el mundo Sentinel. Instalamos la opción y usamos un conector…

3 Motivos para Externalizar el Correo a Office365

Uno de los principales quebraderos de cabeza para todo el departamento IT, es el correo corporativo, el correo…

Generando datos de prueba con Python para Power BI

¿Alguna vez se ha visto en la necesidad de generar datos de prueba para probar un concepto de modelado? Gracias Read More

Implementando Databricks (SaaS) en Azure para evitar accesos no autorizados a los datos

Cuando trabajamos con Azure o la nube en general, tenemos que ser muy cuidadosos con la seguridad de nuestros datos Read More

Cómo simplificar la creación de vistas de validación

Repasamos una serie de scripts que pueden servir de utilidad para desarrollar una solución de BI en donde tengamos que Read More

Análisis de Tempdb con Power BI

Analizamos la importancia de tempdb en el funcionamiento de SQL Server y cómo monitorizarla con Power BI para realizar un Read More

Azure Sentinel De cero a cien: Episodio 1

Nos embarcamos en una aventura nueva, una seria de artículos que nos va a llevar a conocer desde…

Power BI Deployment Pipelines

¡Atención desarrolladores! Hoy os contamos cómo trabajar de forma más eficiente y tener el control de los objetos de Power Read More

Cómo usar la Inteligencia Artificial en Centros de Atención al Usuario

Descubre cómo ha mejorado la Inteligencia Artificial la respuesta a las consultas de los Centros de Atención al Usuario a Read More

PaaSando datos: External data source y Elastic query

Introducción Una de las primeras preguntas que nos hacemos cuando planteamos una migración es si la nueva plataforma…

Gestión desatendida de tablas estructuralmente cambiantes

Revisaremos como podemos afrontar la carga de tablas que pueden cambiar a nivel estructural, de forma que no sea necesaria Read More

Cómo hacer un Custom Visual en Power BI

Cómo crear tus propios custom visual o widgets para PowerBI. Con un control personalizado podremos mostrar la información como a Read More

Power BI: Comportamiento en cascada de los filtros 2.0

En el anterior blog comentamos cómo podíamos usar los filtros en cascada en nuestros informes para que los…

Power BI: Comportamiento en cascada de los filtros

En este post vamos a comentar la nueva funcionalidad de Power BI que nos permite hacer agrupaciones de filtros sincronizados Read More

Reconocimiento facial con Azure Cognitive Services

En este artículo vamos a mostrar una prueba de concepto básica sobre el uso de algunos de los servicios de Read More

Reporte financiero con cuentas aplanadas en Power BI

Hoy, nuestro experto Dani Gil, nos ayuda a crear un report financiero con cuentas aplanadas con Power BI y nos Read More

Arquitecturas “Low Cost” con Power BI

En este post os queremos explicar cómo montar una solución de BI corporativa con muy pocos recursos, de…

La NO previsión de la ciberseguridad 2021

Terminamos el año 2020… debería sonar una trompeta… pero comienza el 2021, no sabemos si peor o mejor……

Testing en Business Analytics

Como sabemos, la finalidad de un proceso ETL es la de integrar. Para ello, se extraen datos de…

Comparación esquemas tablas origen y destino con SSIS

Como cualquiera que haya trabajado con SSIS sabrá, esta herramienta no admite cambios en los esquemas de las…

Otra vuelta de tuerca: Infraestructura como código con Terraform

En el siguiente post se presenta IaC (Infrastructure as Code) como paradigma con el que gestionamos infraestructuras (redes, máquinas virtuales, Read More

Powerapps Portals: Limitar el acceso a usuarios conocidos

¿Conoces los beneficios que te ofrece #PowerApps Portals? En esta segunda parte, Pablo Gómez Cruañes comparte cómo crear sitios web Read More

PowerApps Portals (1): Una introducción

Abra la puerta a sus clientes: PowerApps Portals Microsoft, dentro de su suite Power Platform, nos ofrece la…

Introducción a PowerApps Portals

Nuestro experto Pablo Gómez nos da una introducción a PowerApps Portals y nos explica las principales secciones y capacidades de Read More

In-Memory OLTP: Otra historia de corrupción y problemas de DMVs

El uso de la funcionalidad In-Memory OLTP sigue siendo una rareza en general entre nuestros clientes y se desconoce el Read More

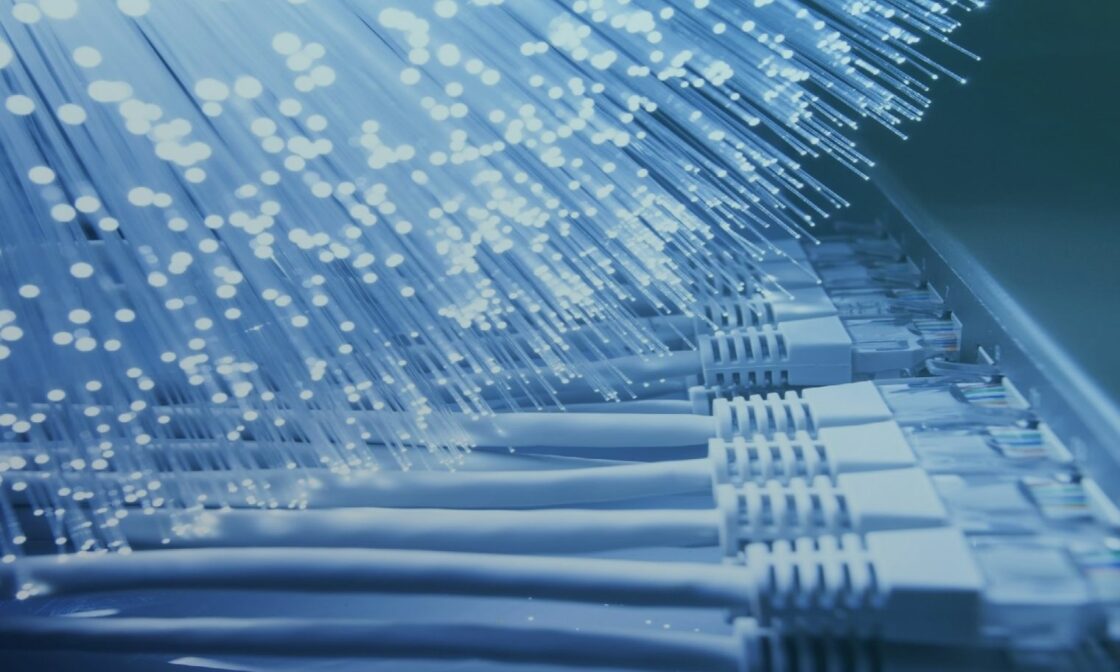

Tengo fibra pero, ¿cuál de ellas?

La fibra óptica ya es la tecnología de conexión a Internet más utilizado en nuestro país, todo ello…

Beneficios de contar con un Sistema Gestionado

¿Quieres que tu negocio despegue en la evolución tecnológica? Descubre todas las ventajas que ofrece una gestión personalizada en tu Read More

MSSP Verne.. tu médico de cabecera

En el artículo de hoy queremos expresarnos algunos conceptos relacionados con la ciberseguridad que manejamos a diario, pero…

Arquitecturas Power BI Premium

Posibles arquitecturas de un proyecto BI/BA disponiendo de suscripción de Power BI Premium.

Auditando datos leídos en SQL Server

Cómo crear una auditoría sobre los datos leídos en SQL Server cuando tenemos un entorno con unos requisitos de protección Read More

MigrAPPción a Azure con contenedores Docker

Nuestro compañero Guillermo Perez te cuenta cómo hacer más fácil el proceso de una migración a Azure con los contenedores Read More

Integra, sincroniza y automatiza en la Power Platform de Microsoft

Power Platform es la plataforma empresarial de Microsoft que te permite conectar aplicaciones, simplificar el trabajo diario de…

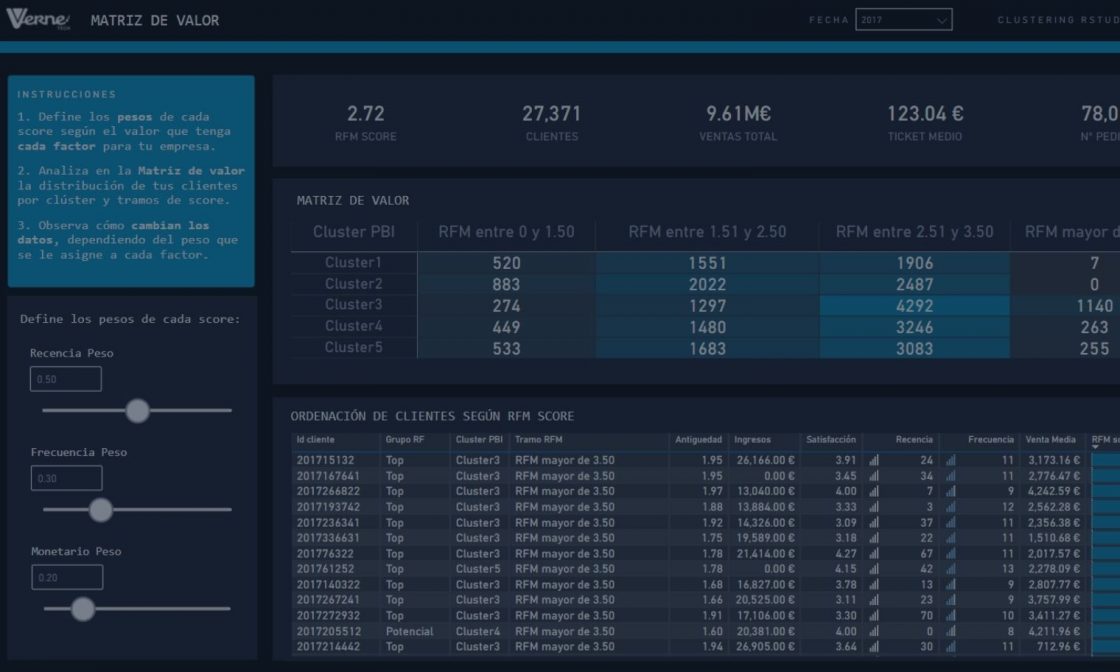

¿Qué es el clústering? Segmenta a tus clientes con Machine Learning

¿Cómo se compone tu base de datos de clientes? ¿Recopilas más información, a parte de la transaccional? ¿Utilizas…

Opciones para la Modernización de tu SQL Server

Repasamos las opciones para la modernización de SQL Server, teniendo en cuenta el mundo OnPremise, donde esta parte sigue ajena Read More

Cómo auditar el uso que se da a los informes de Power BI

¿Se está obteniendo el retorno esperado? ¿Los usuarios están usando los informes? ¿Los están usando adecuadamente? Una auditoría de Power Read More

Malware y Ransomware: qué debes y qué no debes hacer

En mayo de 2017 saltó una noticia a todos los medios de comunicación del mundo: un virus se…

Integración y entregas continuas en Azure Data Factory

Os contamos cómo resolver la complejidad que existe para realizar despliegues entre entornos en Azure data Factory con la opción Read More

Pentesting: la vacuna al virus informático más letal de estos últimos meses

Ryuk y Bitpaymer: la evolución del virus capaz de secuestrar los datos de cualquier organización. RYUK y BITPAYMER…

Arquitecturas Power BI Premium

Repasamos las posibles arquitecturas que puede tomar un proyecto de BI, partiendo de un escenario de Power BI Premium y Read More

Cómo elegir el ERP adecuado

La denominación ERP proviene de las siglas en inglés de Enterprise Resource Planning, es decir, sistema de planificación…

¿Doctor, Doctor, qué me pasa? Tiene usted Ransomware

No es noticia desconocida que el Ransomware, o el virus que secuestra ordenadores, está siendo una de las…

VMware vSphere 7 : Tecnología para el Cloud híbrido

Características y tecnología para el Cloud Híbrido con vSphere 7.0 vSphere 7 es la versión de VMware con…

Haz de Volume Shadow Copy Service (VSS) tu aliado y no tu enemigo

A lo largo de los años podemos apreciar como el Volume Shadow Copy Service (VSS) es en general…

Validación de datos con T-SQL (Ejemplos)

Hace unos meses escribía sobre la importancia de validación de datos. Es imprescindible asegurarnos de que los datos con…

Honeypot: un SQL Server desprotegido en Azure

Un Honeypot es un sistema el cual se expone de forma intencionalmente a un riesgo para observar cual…

Algo conocido, pero no utilizado, el comando DBCC CHECKDB

Recordamos la importancia de la tarea de chequeo de las bases de datos en servidores SQL y por qué se Read More

PowerScale Dell EMC: Desbloquea el potencial de tus datos

PowerScale de Dell Technologies combina la solución NAS de escalamiento horizontal líder y la tecnología del servidor líder mundial. Obtén…

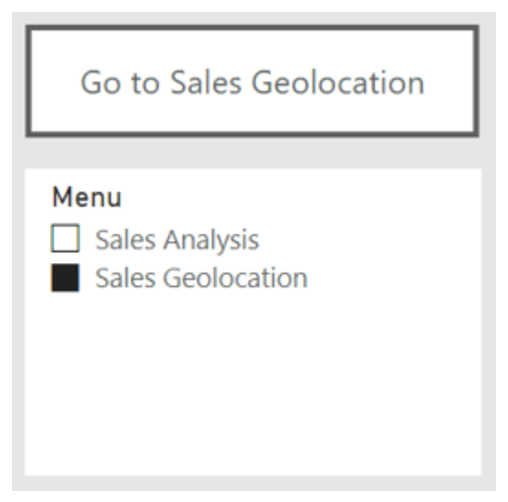

Seguridad a nivel de página con Power BI

En este artículo veremos cómo, con una sencilla técnica dentro de Power BI Desktop, podemos definir las páginas de un Read More

Análisis de sentimiento a través de Azure ML Studio para analizar la repercusión del COVID-19 en Twitter

Implementación de una solución de análisis de sentimiento a través de Microsoft Azure ML Studio para analizar la repercusión del Read More

Protege tus dispositivos en vacaciones

Sabemos que es época de vacaciones, y todos o casi todos sabemos que “desconectar” de todo al fin…

Recomendando productos con Inteligencia…Artificial?: ¿Qué son?

Una breve introducción a los sistemas de recomendación, pasando por los casos de éxito por excelencia.

Un paseo por Azure ML Services

Azure ML y sus recursos han expandido enormemente las posibilidades para los desarrolladores de Machine Learning y los Científicos de Read More

Virtualización de datos con PolyBase scale-out

Nuestro compañero Rubén Garrigós te cuenta qué es es la virtualización de datos, una de las tendencias en las plataformas Read More

Cargar datos en formatos complicados: Covid-19

Nuestro compañero Pablo Corral te enseña qué herramientas podemos utilizar para automatizar la extracción de datos desde estos orígenes que Read More

Escalado de bases de datos en Azure

¿Quieres saber por qué deberías utilizar el escalado de bases de datos en Azure y cómo hacerlo? ¡Nuestro experto José Read More

Manejando el acceso global al servicio de Power BI

Las políticas de acceso condicional al servicio de Power BI proporcionan controles contextuales que permiten a las organizaciones a ser Read More

Del Compliance Penal a la ferretería de barrio

Con este artículo iniciamos una serie de contenidos relacionados con la seguridad digital y la gestión de sistemas informáticos.…

¿Qué es Power Platform?

Te enseñamos qué es la Microsoft Power Platform, todas sus funcionalidades y lo que pueden llegar a hacer estas herramientas Read More

Contraseñas fáciles, difíciles, ¿cómo las averiguan los cibercriminales?

¡Amigos del blog! Seguro que los lectores de nuestro blog, aguerridos soldados de la seguridad cibernética, conocedores, aprendices…

¿Como crear parámetros What-if en PowerBI?

En este artículo te enseñamos cómo aprovechar la opción de crear parámetros What-If para tus informes en Power BI Desktop.

Azure SQL Database Hyperscale: Una nueva bestia en la manada

¿Estás pensando en modernizar tu base de datos con una alternativa PaaS? ¡Considera una prueba de concepto con Azure SQL Read More

Análisis y scoring de clientes

Captar nuevos clientes y retenerlos es un tema presente (y crítico) para muchas empresas. Lo dicen artículos de…

El misterio de Rafa Nadal resuelto Machine Learning

¿Es posible predecir quién ganará los próximos partidos de tenis, disponiendo de un histórico de datos? Si a ti también Read More

¿Cómo ayuda WAN Acceleration a tu red?

Si buscas una tecnología para optimizar la transferencia de datos desde el origen al destino, WAN Acceleration es…

Técnicas para potenciar la red WiFI de tu casa

Con unos simples consejos puedes mejorar la calidad de la señal de tu red WiFi doméstica. Descubre en…

¿Qué es el clústering? Segmenta a tus clientes con Machine Learning

¿Cómo se compone tu base de datos de clientes? ¿Recopilas más información, a parte de la transaccional? ¿Utilizas algún tipo Read More

Lidiando con Power BI y los límites de Google Analytics

A la hora de realizar informes tirando consultas contra el API de Google Analytics nos encontramos que normalmente, ya sea Read More

Wannacry, el virus ransomware que nos abrió los ojos

Hablar de ciberseguridad en España era, hasta la pasada semana, una conversación que no entraba en las prioridades…

Analizando el abandono de clientes con Python

En mi anterior artículo definía qué es la tasa de abandono de clientes y los puntos clave para…

Data Masking de datos sensibles… piénsalo dos veces

Dynamic data masking (enmascaramiento) es una técnica que busca limitar/ocultar información sensible sin requerir cambios en las aplicaciones. Los datos Read More

Estudio de la competencia con Power BI

El estudio de la competencia siempre ha sido un aspecto tratado e importante para cualquier empresa: uno de los primeros Read More

Escenarios para controlar la gestión de Stocks

Como bien sabemos, el modelado dimensional está compuesto por dos tipos de tablas. Por un lado, las tablas…

¿Qué es la tasa de abandono de clientes?

El abandono de clientes es un fenómeno bien conocido en muchas empresas. De hecho, en prácticamente todos y…

Por qué desearás 3CX. Instalación paso a paso

Acerca de 3CX – Solución VoIP Empresarial Económica 3CX es líder global en tecnología VoIP empresarial y Comunicaciones Unificadas (UC).…

¿Qué nos depara 2020 como usuarios y empresas?

La tecnología avanza muy rápido y, tras unas cuantas lecturas de artículos de tendencias para 2020 y constatar…

Extended support. Pan para hoy, hambre para mañana.

Este año 2020 va a representar un reto importante para muchas organizaciones desde el punto de vista de actualizaciones/renovaciones. El Read More

Real time con Event Hubs y Stream Analytics y Power BI

En esta entrada haremos una introducción a la ingestión y consumo de datos en real-time utilizando Azure Event Hubs, Stream Read More

¿Qué hay detrás de una línea FTTH?

Una de las tecnologías más utilizadas hoy en día para conectar los usuarios finales de las operadoras…

10 novedades interesantes de SQL Server 2019 para desarrolladores

Como sabemos, SQL Server 2019 está ya en versión RTM desde hace ya algo más de 1 mes.…

SQL Server downgrades: Enterprise Edition a Standard Edition

Un problema habitual al que nos tenemos que enfrentar es el realizar downgrades de SQL Server Enterprise Edition a Standard Read More

Cómo refrescar un dataset de Power BI al finalizar el proceso de ETL

Power BI dispone de ciertas herramientas de administración: APIs administrativas, un SDK .NET y un módulo de PowerShell con cmdlets Read More

Cómo conectar la API de Facebook y medir tus campañas desde SSIS

Muchas empresas utilizan Facebook Ads para publicitar sus productos y servicios. Cuando se trata de invertir en anuncios de publicidad Read More

Calculate Groups en SSAS Tabular 2019

Hace unos meses se lanzó al público SQL Server 2019 Analysis Services CTP 2.3. Esta nueva versión trae una nueva Read More

Cómo ahorrar en el licenciamiento de Power BI

El análisis de datos para obtener información útil no es algo nuevo. Se ha hecho desde tiempos remotos,…

Power BI: Ranking dinámico incluyendo resto

Un escenario bastante habitual en la elaboración de informes es la representación de datos clasificados según sus resultados,…

Web Scraping de páginas dinámicas con Selenium, Python y Beautifulsoup

El Web Scraping es una técnica de obtención de datos de páginas web. Existen variedad de usos; algunos de los Read More

Depurar aplicaciones contra datos de producción: ofuscación y GDPR

¿Cómo trabajas con tus bases de datos en producción? ¿Y en entornos de desarrollo? Las organizaciones manejan un enorme volumen de Read More

Más ejemplos de validación de datos con T-SQL

¿Cómo validas que los datos están proporcionando la información correcta? La validación es un aspecto imprescindible en tus proyectos. ¡Toma Read More

Cuatro recetas para que tus proyectos de Machine Learning tengan un impacto real en el negocio

¿Cómo afrontar un proyecto de Machine Learning para asegurar su rentabilidad e impacto en negocio? Compartimos 4 recetas fundamentales que Read More

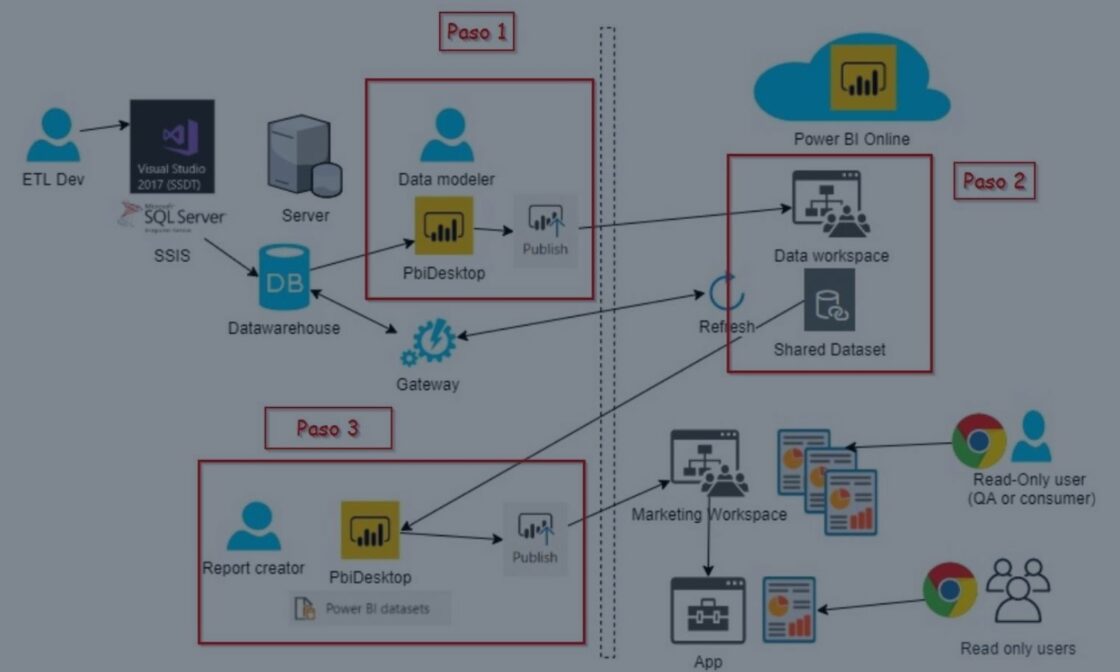

Entornos tradicionales de BI desplegados en arquitecturas cloud

Entornos tradicionales de BI desplegados en arquitecturas cloud. El procedimiento con el cual podremos realizar la puesta a punto de Read More

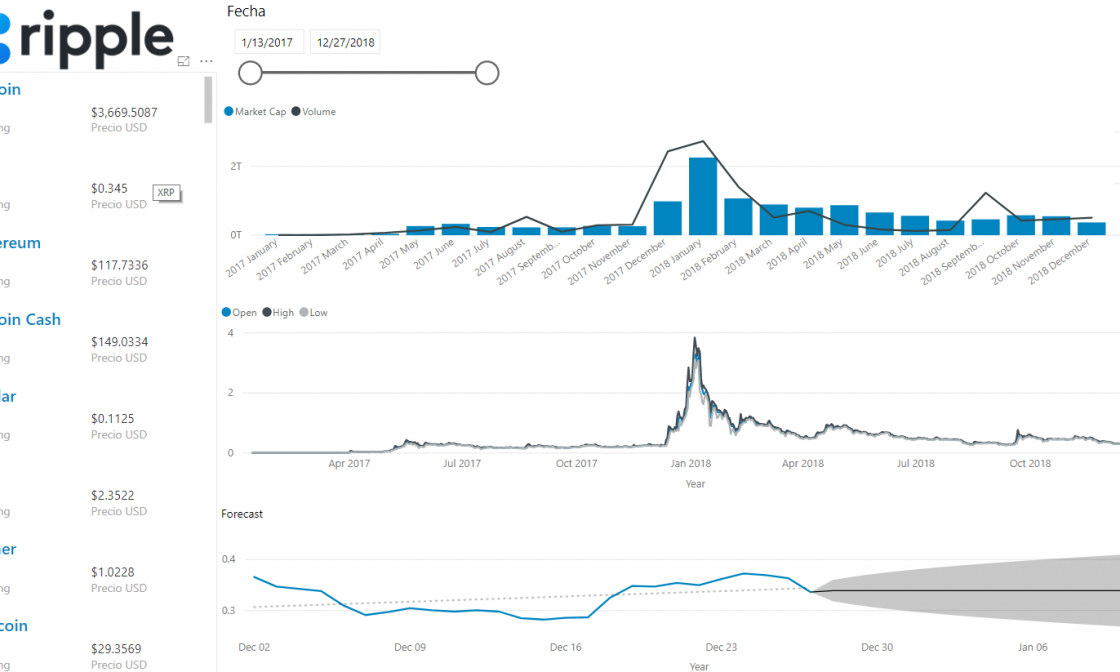

Panel de criptomonedas con PowerBI

Crearemos un panel para una criptomoneda con Power BI donde podremos analizar su evolución. La criptomoneda que vamos a poner Read More

NOEXPAND y las vistas indizadas

Optimizar vistas indexes NOEXPAND. No siempre el optimizador de consultas de SQL tiene toda la información necesaria para generar el Read More

Power BI Report Page Tooltips

Mostraremos cómo se pueden crear Toolips personalizados con el objetivo de enriquecer nuestros informes permitiendo que los usuarios tengan acceso Read More

SQSA: SolidQ Social Analyzer – Analiza tus redes sociales con SolidQ

Business Intelligence acaba siendo una herramienta para tomar decisiones de negocio rápidas, fiables y que tengan impacto en el rendimiento Read More

Manejando grandes cantidades de datos con Power BI, ejemplo práctico detallado

En esta entrada se mostrará de forma detalla cómo podemos manejar grandes cantidades de datos con Power BI, esto se Read More

Automatizando Extracción información Web (Web Scraping) con Power BI!

Explicaremos cómo poder extraer datos que tengamos disponibles en páginas web paso a paso, también como podemos automatizar para que Read More

Azure Stream Analytics serie. Parte 2: Escalado y particionamiento en un job de ASA

En este segundo post de la serie de Azure Stream Analytics (ASA de ahora en adelante) vamos a hablar sobre Read More

Mensajes personalizados entre cruces de Dimensiones y Hechos con DAX

Mensajes personalizados entre cruces de Dimensiones y Hechos con DAX. Durante el desarrollo de un proyecto realizamos una serie de Read More

Azure Stream Analytics serie. Parte 1: Uso e implementación de funciones en JavaScript en un job de ASA

En esta serie de posts vamos a comentar diferentes aspectos de Azure Stream Analytics (ASA de ahora en adelante), que Read More

Seguimiento de métricas en tiempo real con PowerBI y PowerShell

En este artículo vamos a ver como enviar un stream de datos a PowerBi mediante un pequeño script de powershell Read More

Power BI Dataflows: Machine Learning en dos clicks!

En esta entrada continuaremos con la saga "en dos clicks", en la entrada anterior explicamos como hacer análisis de sentimiento Read More

Gestión de reintentos. Orquestador

El objetivo de esta publicación es ver cómo configurar los orquestadores para realizar reintentos sin tener que relanzar el orquestador Read More

ScaleOut SSIS

Lo primero es saber que debemos esperar de ScaleOut, cuando se habla de Scale Out estamos hablando de la capacidad Read More

Creando súper usuarios – Citizen Power Users

Dentro de los procesos de transformación digital de las empresas, tan importante es el foco en digitalizar los…

Power BI Dataflows Análisis de Sentimiento en dos clicks

En esta entrada enseñaremos cómo hacer análisis de sentimiento rápido y sencillo utilizando Power BI Dataflows, además también mostraremos cómo Read More

¿Qué es una Plataforma de Datos Moderna? (Modern Data Platform)

Los días en los que en una organización teníamos todos nuestros datos en una misma plataforma, formato y…

Power BI: Comportamiento en cascada de los filtros

Vamos a comentar la nueva funcionalidad de Power BI que nos permite hacer agrupaciones de filtros sincronizados entre sí para Read More

Automatizar la gestión de SSAS con PowerShell pt. 3

En artículos anteriores comentábamos cómo automatizar despliegues de Integration Services así como de Reporting Services mediante scripts de PowerShell. (Tercera Read More

Automatizar la gestión de SSAS con PowerShell pt. 2

En artículos anteriores comentábamos cómo automatizar despliegues de Integration Services así como de Reporting Services mediante scripts de PowerShell. (Segunda Read More

Automatizar la gestión de SSAS con PowerShell pt. 1

En artículos anteriores comentábamos cómo automatizar despliegues de Integration Services así como de Reporting Services mediante scripts de PowerShell.

En SQL 2019 tenemos más facilidad para implemetar TDE en base de datos grandes

Uno de los mecanismos que nos ofrece Microsoft SQL desde la versión 2008 era el cifrado transparente de datos (TDE). Read More

La importancia de la validación de datos pt.1

La validación de datos consiste en el uso de técnicas para asegurarnos de que los datos que nos proporcionen sean Read More

¿Está muerto el Datawarehouse?

En este artículo me gustaría compartir con vosotros cuál es mi visión acerca de como abordar proyectos de…

El RGPD y la anonimización mediante HASH

Antes de cargar nuestros datos en la nube debemos tener muy en cuenta el Reglamento General de Protección de Datos Read More

Evalúa el impacto que tiene tu proyecto de Power BI

Ya sabemos que cuando una empresa tiene que decidir si se lanza o no a invertir en un proyecto de Read More

Latencias de red < 1ms, ¿es suficiente para un buen rendimiento de SQL Server?

Latencias de red < 1ms, ¿es suficiente para un buen rendimiento de SQL Server? oco a poco, a medida que Read More

Depurar expresiones DAX con DAX Studio

Como en todos los procesos de desarrollo, la depuración de código puede ser necesaria cuando no se consigue un resultado Read More

Expresiones, parámetros y funciones en Azure Data Factory

Hay ocasiones, cuando estamos construyendo pipelines con Azure Data Factory, que queremos repetir patrones para extraer y procesar la información Read More

Power BI Dataflows: ¿cómo funciona esta nueva herramienta?

¿Conoces la nueva funcionalidad de Power BI? los llamados dataflows, que ya existen en otros servicios como Office 365.

Backups y restores “al vuelo” sin almacenamiento intermedio

Seguramente los más “senior” recordarán la posibilidad que existía en versiones SQL Server antiguas de realizar backups utilizando named pipes. Read More

Convertir ficheros Excel en CSV y cargar ficheros usando SSIS

Convertir un solo fichero Excel a csv se hace rápidamente de forma manual guardando el archivo como .csv desde Excel, Read More

Configuración Personalizada para Azure-SSIS Integration Runtime

Antes de comenzar debemos conocer los requisitos previos antes de la personalización de nuestro Azure-SSIS Integration Runtime (más adelante Azure-SSIS Read More

Qué necesita saber un DBA de SSIS

Aprende que puede aportar SSIS en las labores diarias de un DBA, desde las tareas más simples hasta cómo administrar Read More

Entender la gestión de concurrencia de SQL Server, para minimizar los bloqueos

Entender cómo funcionan los bloqueos en SQL Server, y los niveles de aislamiento. Valorar las alternativas que tenemos para solucionar Read More

Power BI Bookmarks ¿Para qué sirven? Y ¿Cómo puedo utilizarlos?

Los Bookmarks (Marcadores) sirven para guardar el estado de una página de un informe, incluyendo el filtrado y la visibilidad Read More

Consumiendo Facebook Marketing API desde SSIS

Lo que nos proponemos, en resumen, es obtener datos de la Marketing API de Facebook e introducirlos en un flujo Read More

Seguridad a nivel datos. RLS

Abordaremos distintos escenarios de conexión de Power BI y modelos tabulares, su implementación, mantenimiento y buenas prácticas.

Consumiendo Facebook Marketing API desde SSIS

Cualquier compañía hace grandes esfuerzos en publicitar sus productos y servicios en redes sociales como Facebook. A menudo…

Todo lo que un integrador de datos debería tener… y parece que se nos olvida…

A través de ejemplos vamos a ver porque las herramientas actuales de integración de datos han de experimentar una evolución Read More

Demos la bienvenida a los grafos en SQL Server 2017

En esta sesión veremos el funcionamiento de la nueva funcionalidad de Grafos en SQL Server y qué nos puede aportar Read More